Configurar logon único para utilizadores da MASTERSOFTWARE

As atualizações são instaladas gradualmente nas contas da MASTERSOFTWARE. Se ainda não possui a funcionalidade descrita neste artigo, espere um pouco, ela aparecerá em breve.

Adicionamos a capacidade de configurar um sistema de logon único para os planos Enterprise da MASTERSOFTWARE. Agora pode adicionar rapidamente todos os seus colegas à conta MASTERSOFTWARE e gerir o acesso deles a partir de Microsoft Azure Active Directory. Os funcionários vão fazer login na MASTERSOFTWARE sem inserir uma senha.

Para conectar o logon único, precisa fazer vários passos. Primeiro, o administrador precisa executar a configuração na MASTERSOFTWARE, registar o aplicativo em Azure AD e configurar SSO e SCIM. Depois disso, os funcionários poderão usar suas contas de Azure AD para fazer login na MASTERSOFTWARE.

O que é Microsoft Azure Active Directory, SSO e SCIM:

- Microsoft Azure Active Directory (Azure AD) – é um sistema para gerir o acesso a aplicativos e serviços em nuvem. Com Azure AD, pode configurar um ponto de entrada de logon único (single sign-on) para os utilizadores, para que possam acessar vários aplicativos e serviços a partir de uma única conta.

- Single sign-on (SSO) – é uma tecnologia que permite aos utilizadores fazer login em vários aplicativos ou sites diferentes. Os funcionários não precisam se lembrar de senhas para cada aplicativo. Eles podem acessar rapidamente os serviços usando apenas um nome de utilizador e senha.

- System for Cross-domain Identity Management (SCIM) – é um protocolo padrão que permite gerir contas de utilizador e seu acesso a recursos em aplicativos e sistemas. Com SCIM, os administradores podem criar, modificar e eliminar contas de utilizador rapidamente e gerir o acesso a recursos em aplicativos e sistemas.

Neste artigo, vamos considerar todas as etapas para configurar o logon único:

- Configurar logon único para funcionários

- Criar um aplicativo SAML em Microsoft Azure e configurar ACS URL / SP Entity ID

- Inserir a URL do serviço e executar a validação

- Validar domínio de e-mail dos funcionários

- Configurar plataformas móveis: iOS e Android

- Testar o logon único e habilitá-lo para todos os funcionários

Durante a configuração, siga as instruções para que os funcionários não percam o acesso à MASTERSOFTWARE depois de habilitar SSO. Recomendamos que teste o sistema de logon único com antecedência. Para fazer isso, crie uma conta gratuita da MASTERSOFTWARE e configure SSO lá.

Configurar logon único para funcionários

Apenas o administrador da sua MASTERSOFTWARE pode configurar o logon único. Certifique-se de que todos os administradores sejam integradores ou usem e-mail corporativo no Azure Active Directory.

A desativação de um usuário no Azure Active Directory significa sua demissão na MASTERSOFTWARE, a ativação corresponde à recuperação após a demissão. Se demitir um administrador, ele perde seus direitos. Após a recuperação, eles precisarão ser reconfigurados.

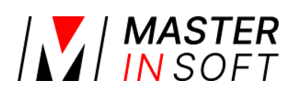

Abra seu perfil de usuário. Vá para a guia Segurança > SSO e SCIM (SSO e SCIM) > clique em Configurar agora (Configure now).

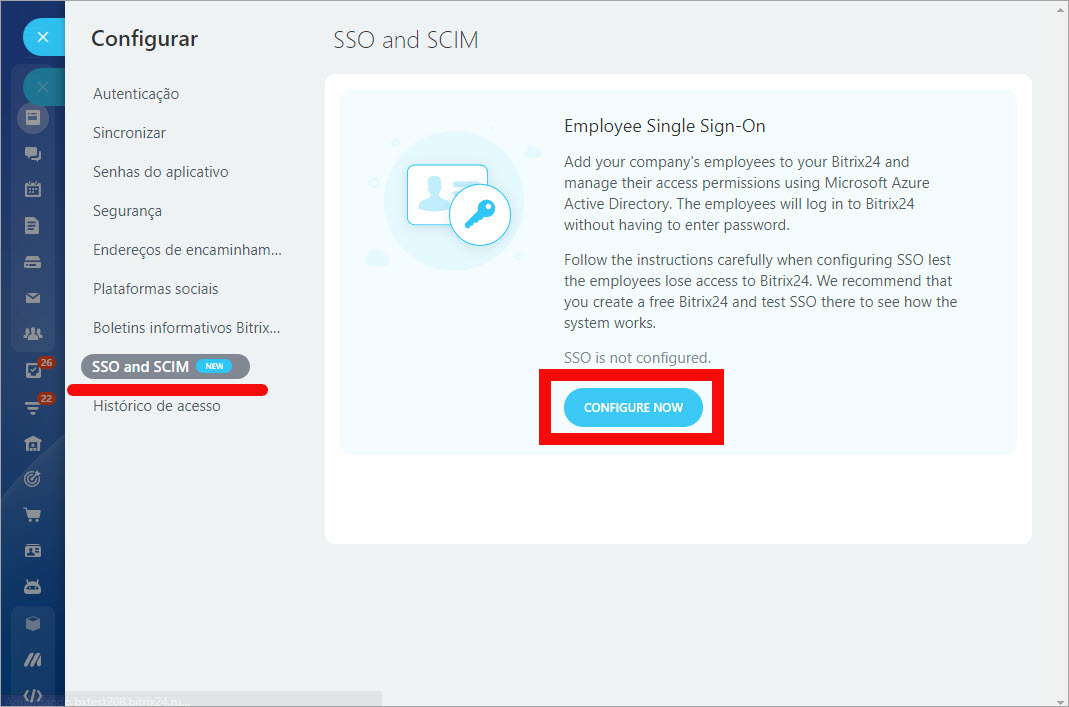

Criar um aplicativo SAML em Microsoft Azure e configurar ACS URL / SP Entity ID

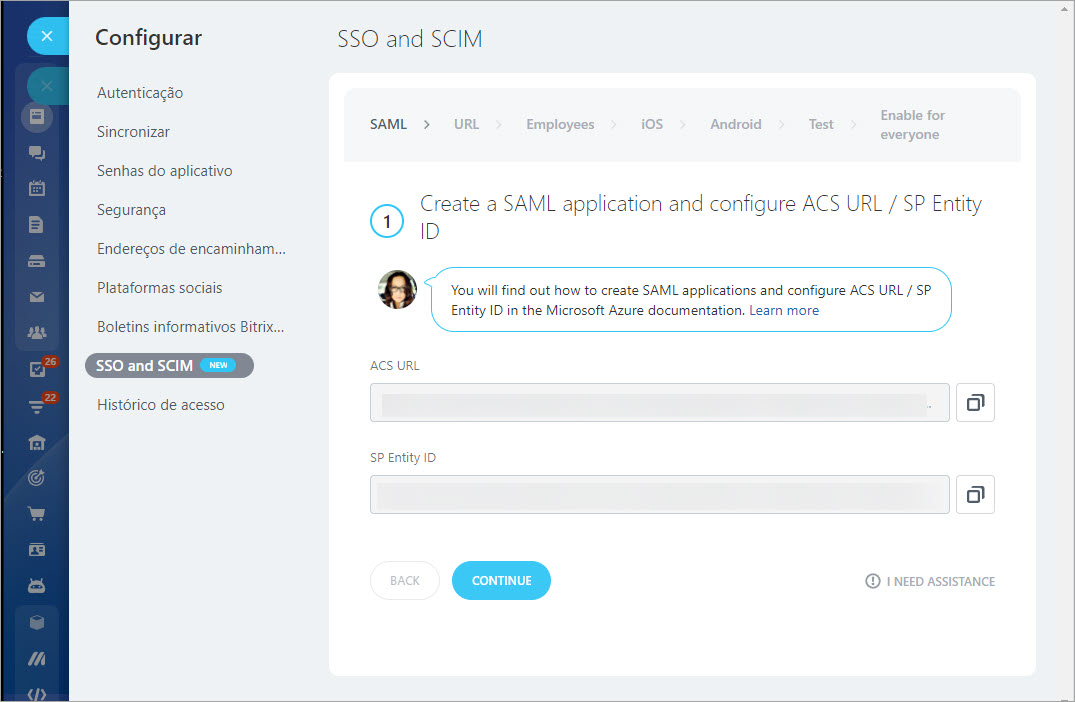

Vá para sua conta de Microsoft Azure ou crie uma nova conta. Abra a seção Azure Active Directory.

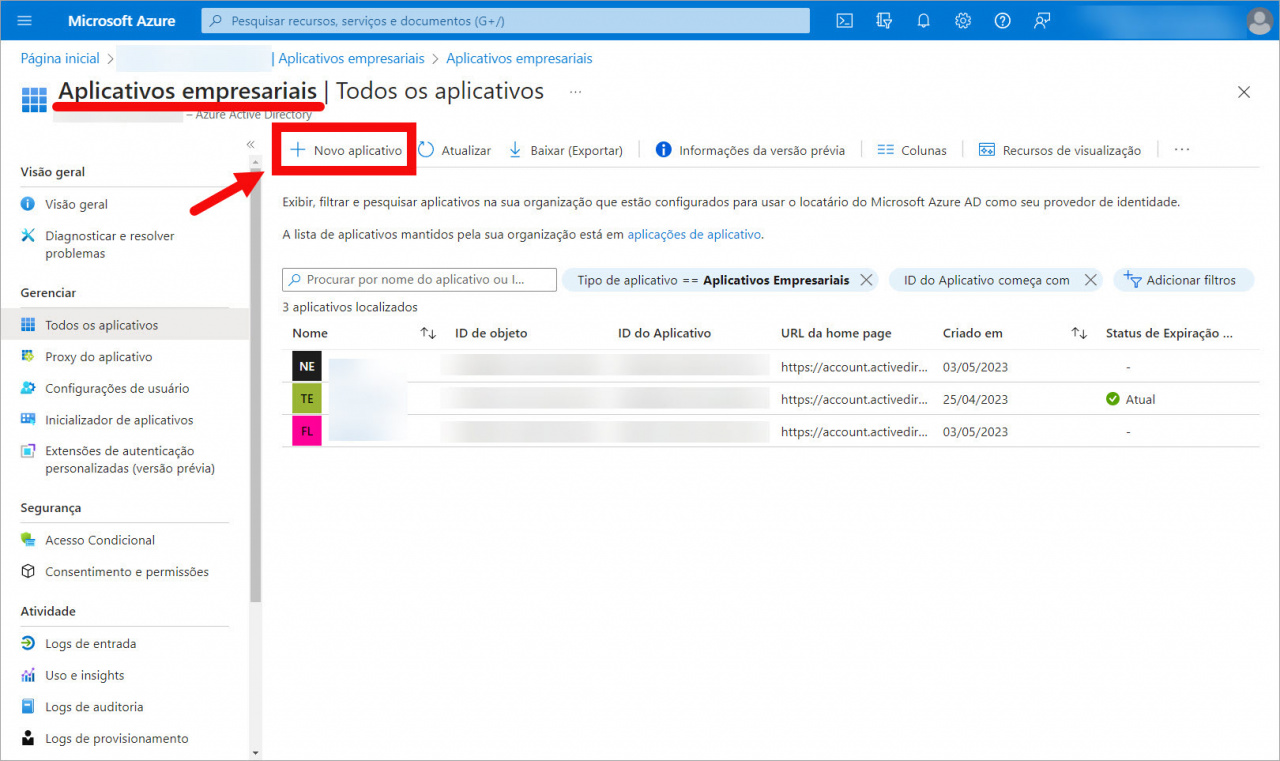

Vá para Aplicativos empresariais e crie Novo aplicativo.

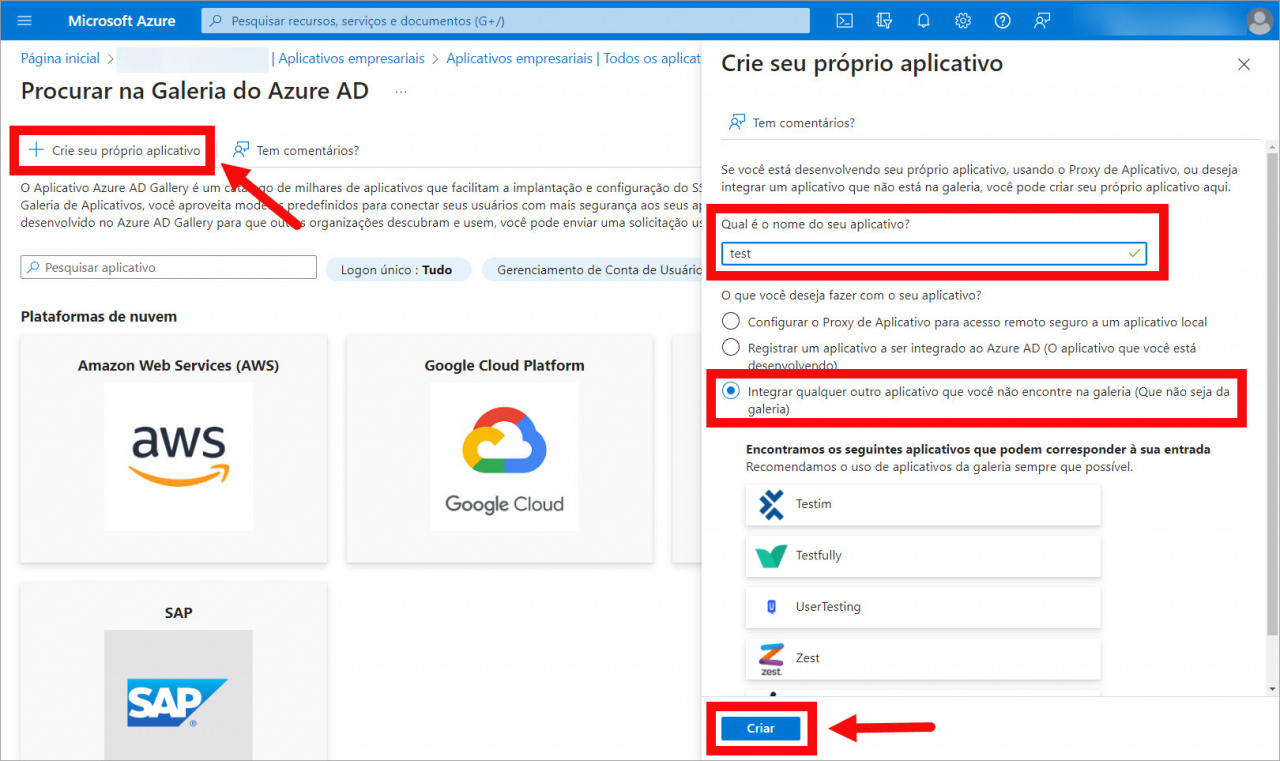

Crie seu próprio aplicativo, digite o nome, escolha a opção Integrar qualquer outro aplicativo que você não encontre na galeria e clique em Criar.

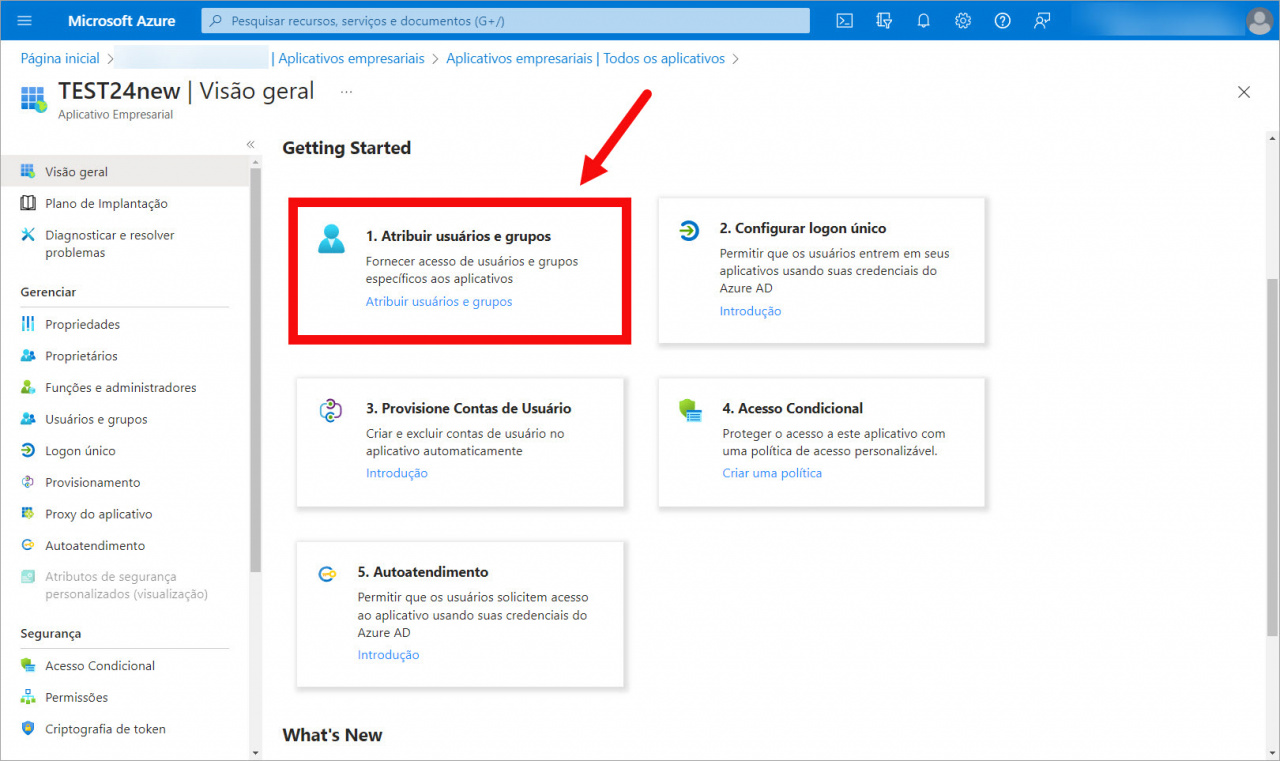

Depois que o aplicativo for criado, vá para a seção Atribuir usuários e grupos.

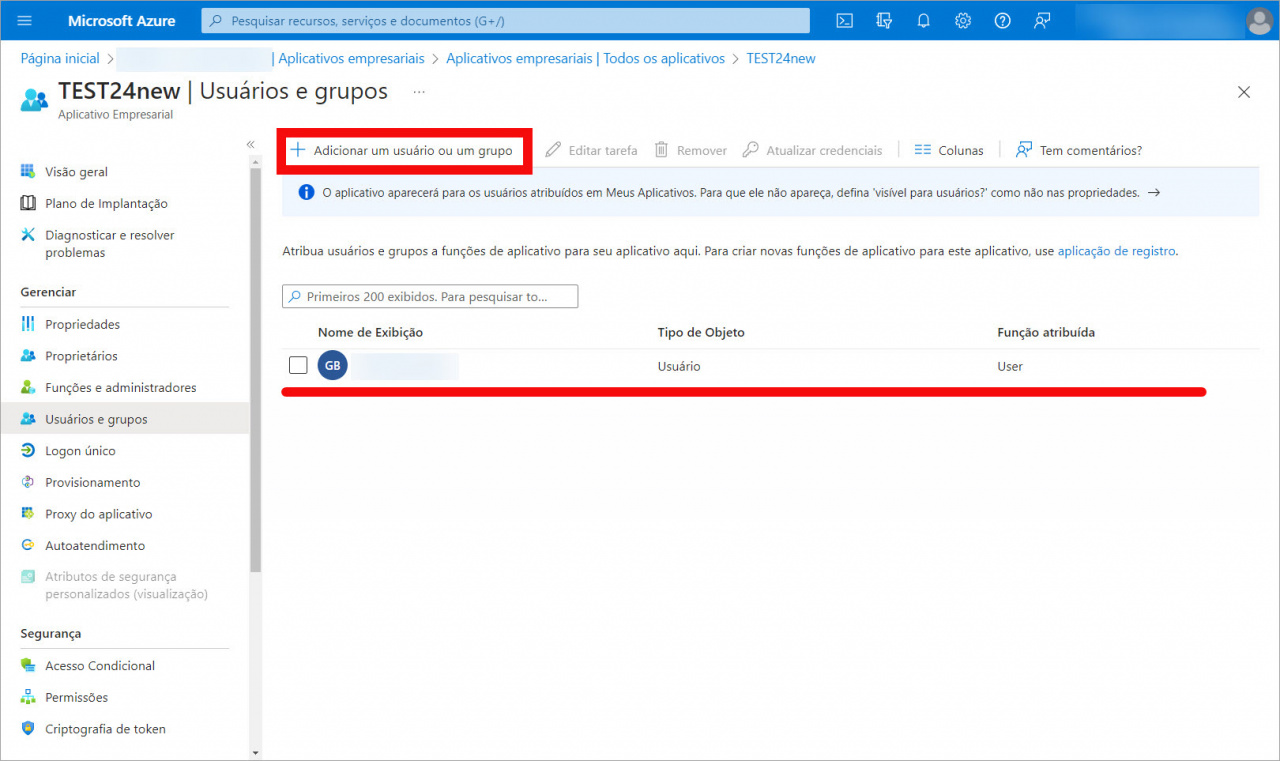

Clique em Adicionar um usuário ou um grupo e especifique você mesmo como usuário.

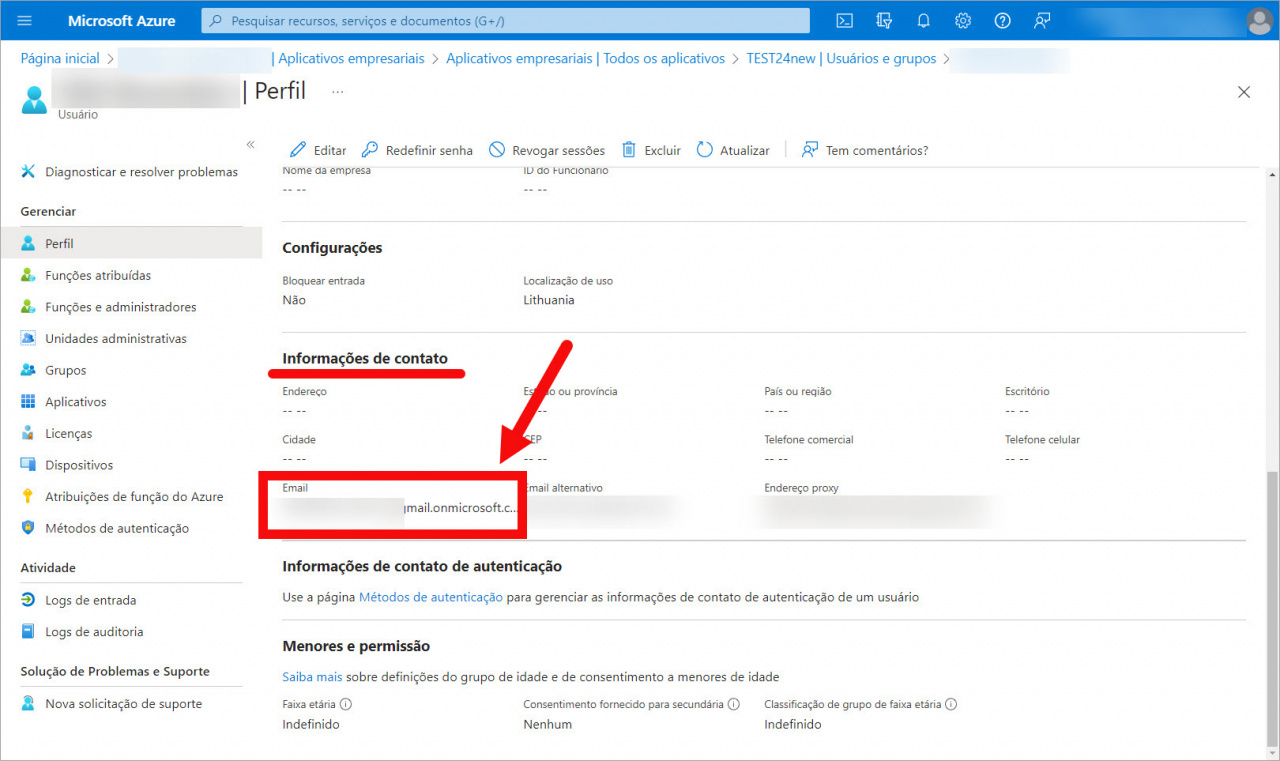

Abra seu perfil e certifique-se de ter seu e-mail especificado na seção Informações de contato. Caso contrário, você pode ter problemas com a autorização na conta.

Para ler mais detalhadamente, consulte o artigo Adicionar ou excluir usuários usando o Azure Active Directory.

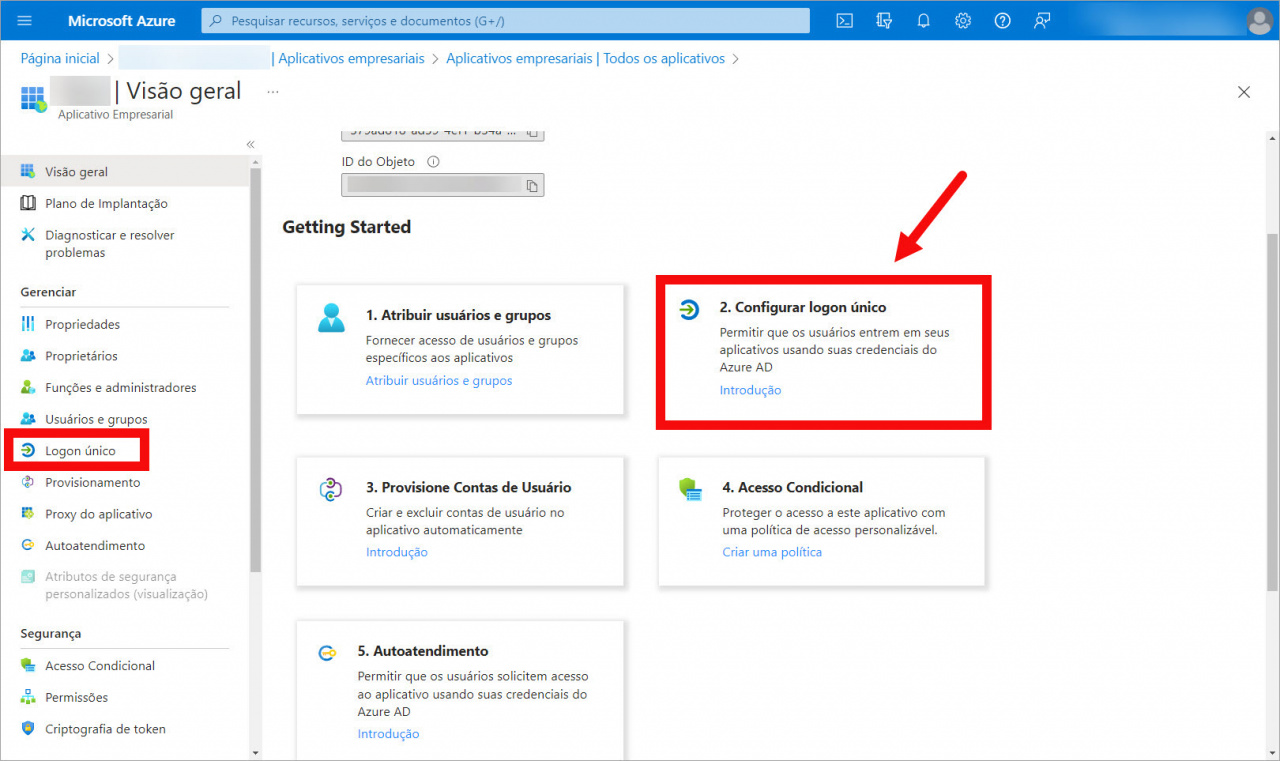

Em seguida, abra a seção Configurar logon único

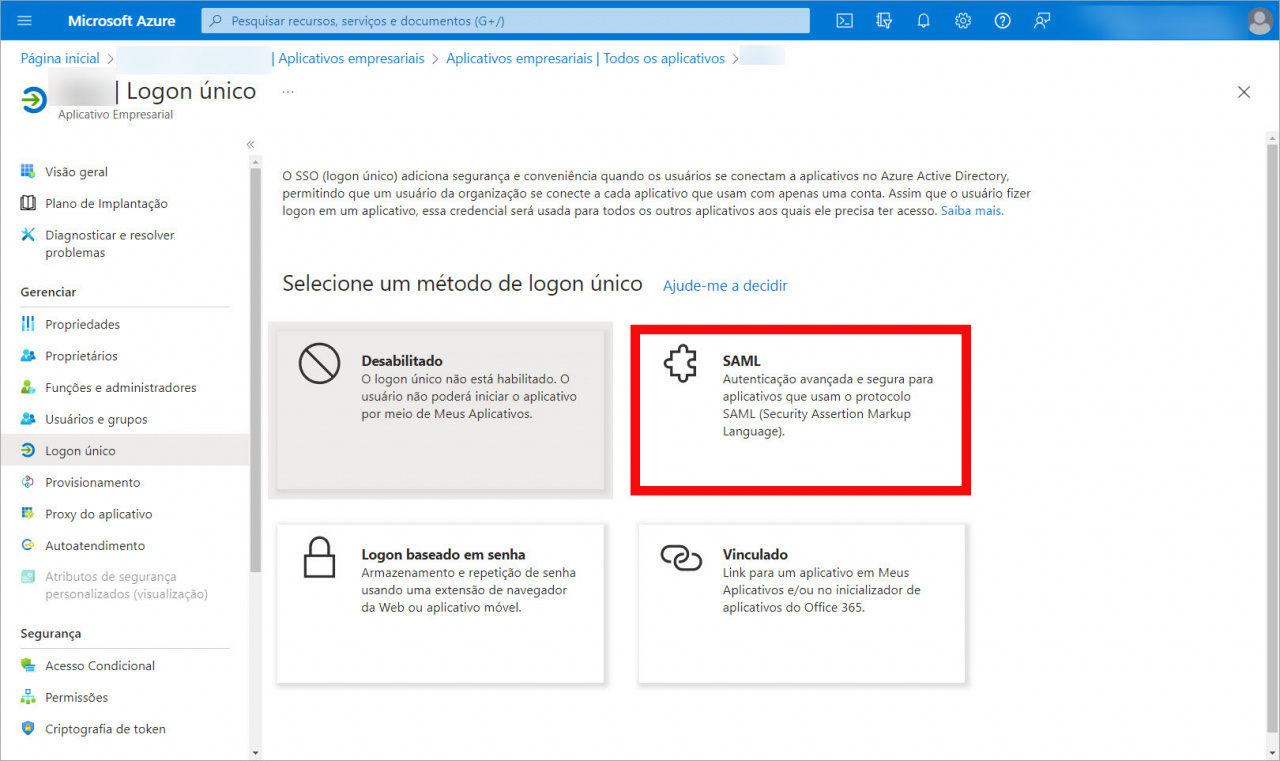

Na janela que se abre, selecione o método de logon único SAML.

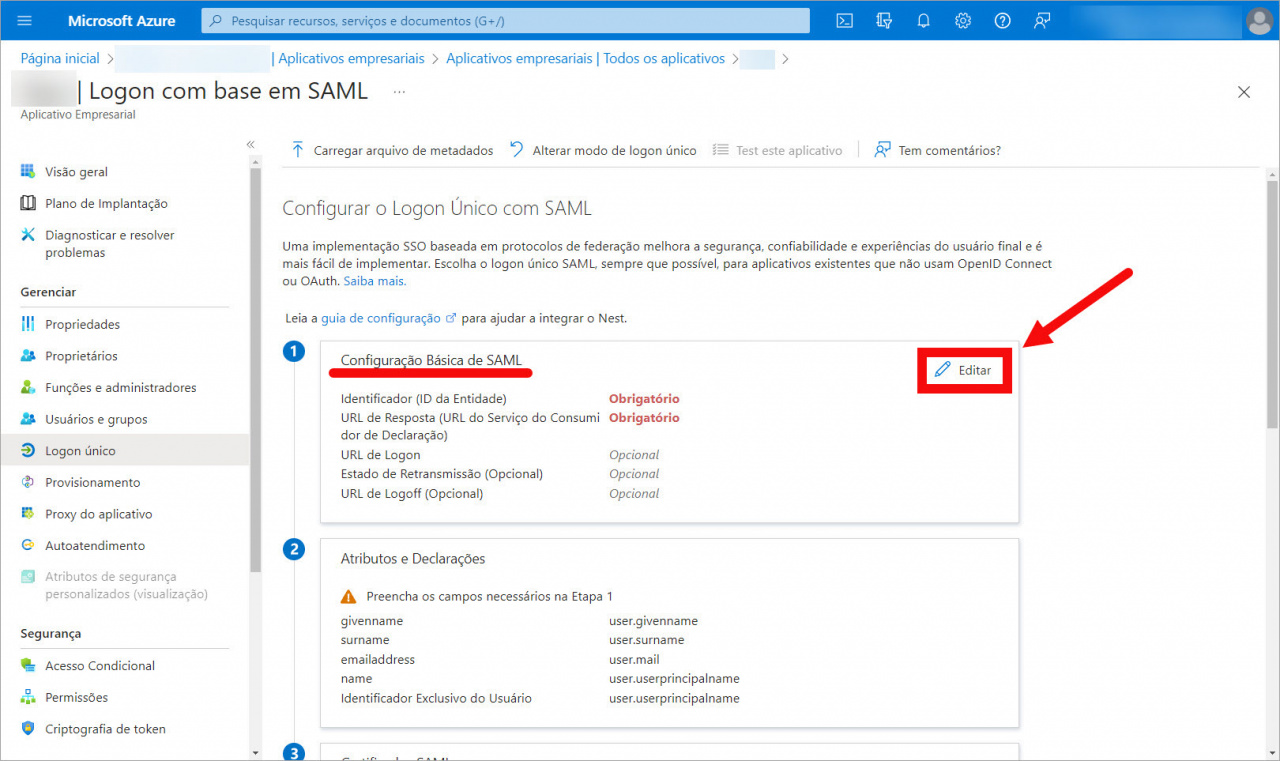

À direita do bloco Configuração Básica de SAML, clique em Editar.

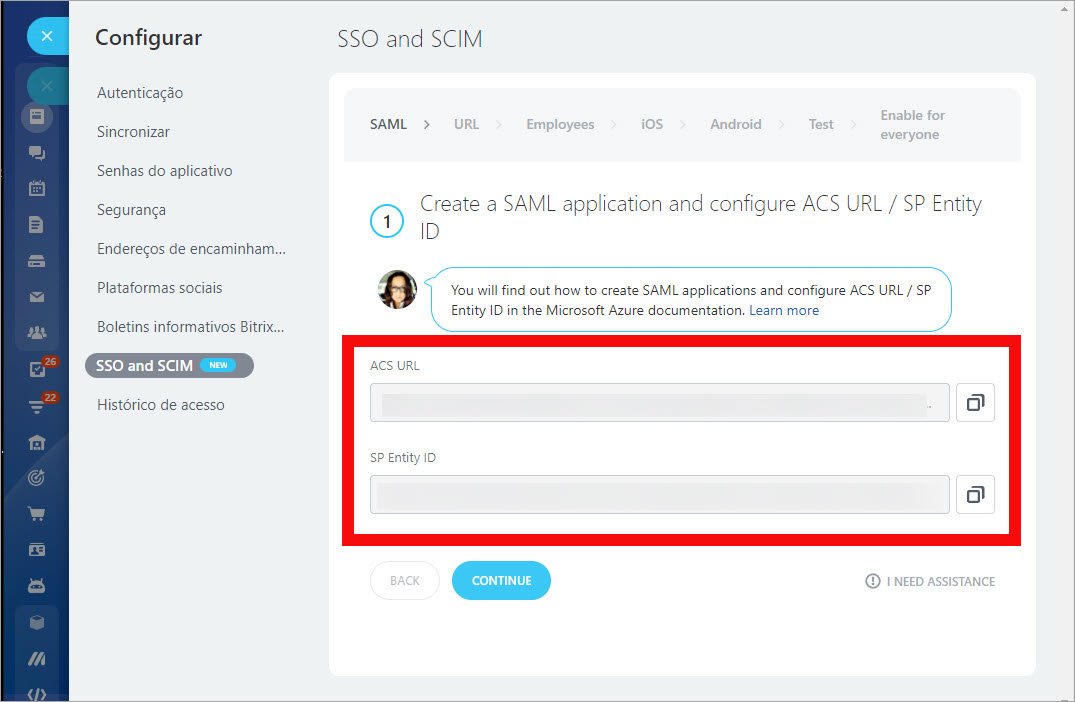

Em seguida, abra sua conta do MASTERSOFTWARE e copie os campos ACS URL e SP Entity ID.

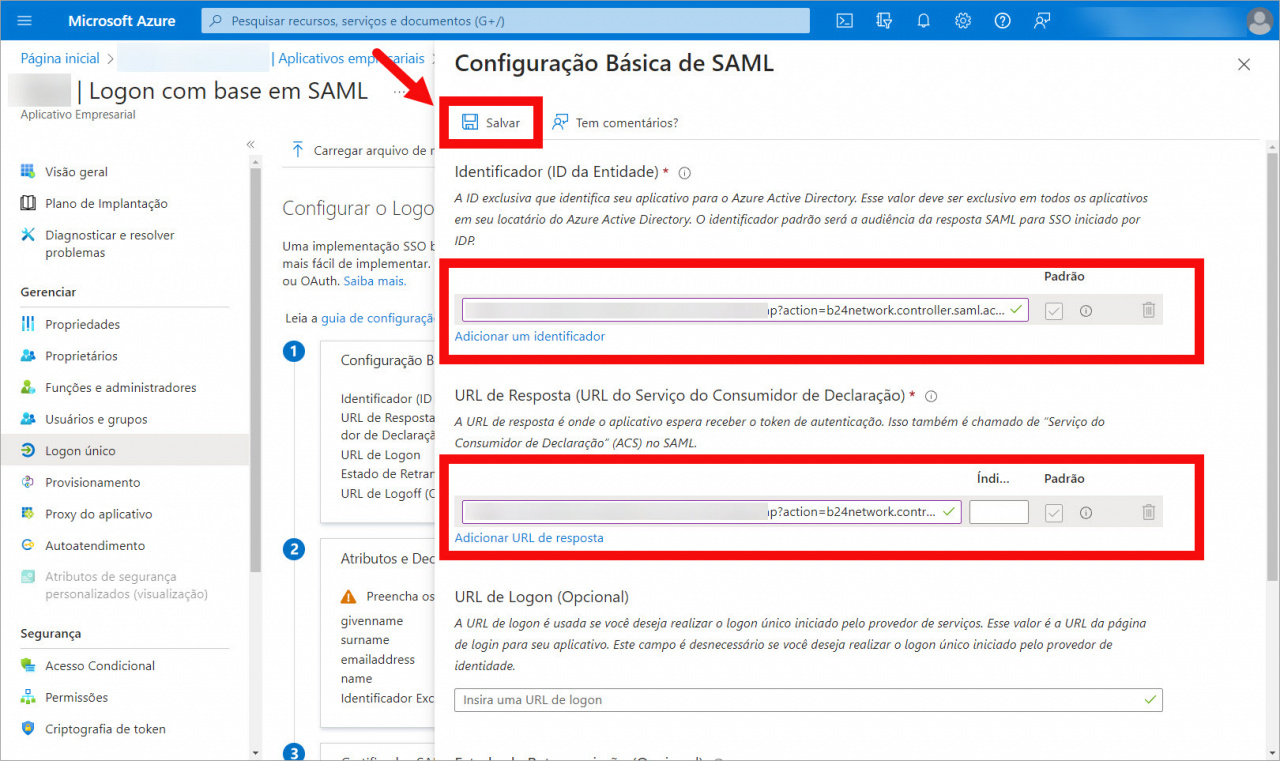

Volte para Microsoft Azure e adicione o valor ACS URL ao campo URL de resposta (URL do Serviço do Consumidor de Declaração) e SP Entity ID ao Identificador (ID da Entidade). Clique em Salvar.

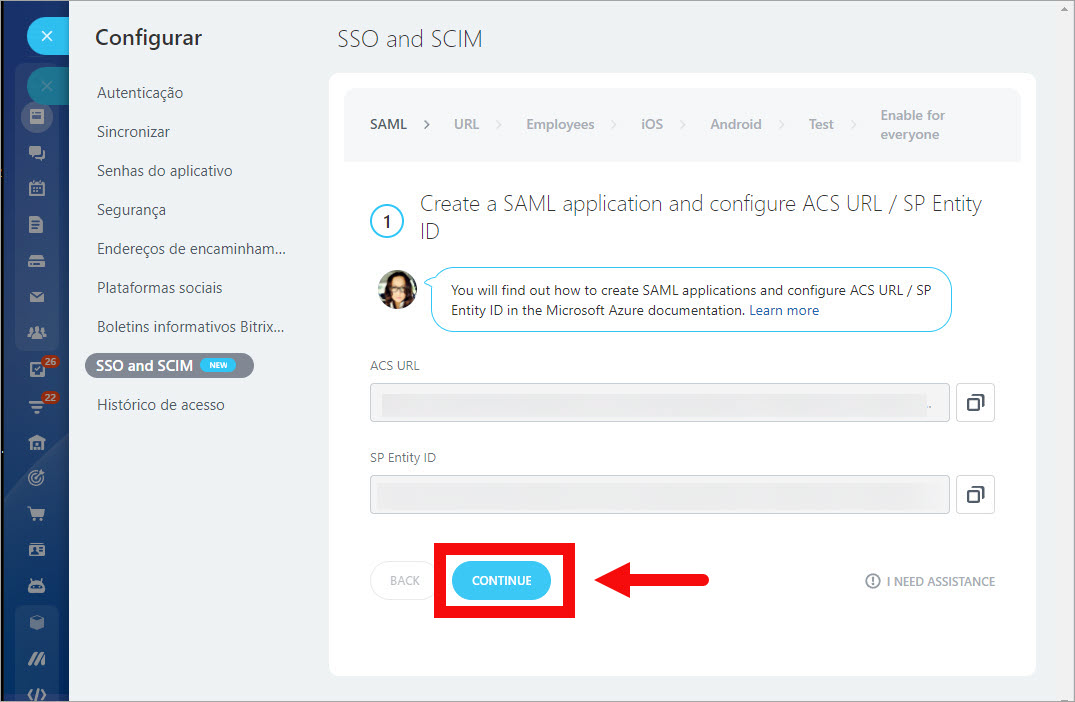

Depois disso, volte ao MASTERSOFTWARE e clique em Continuar (Continue).

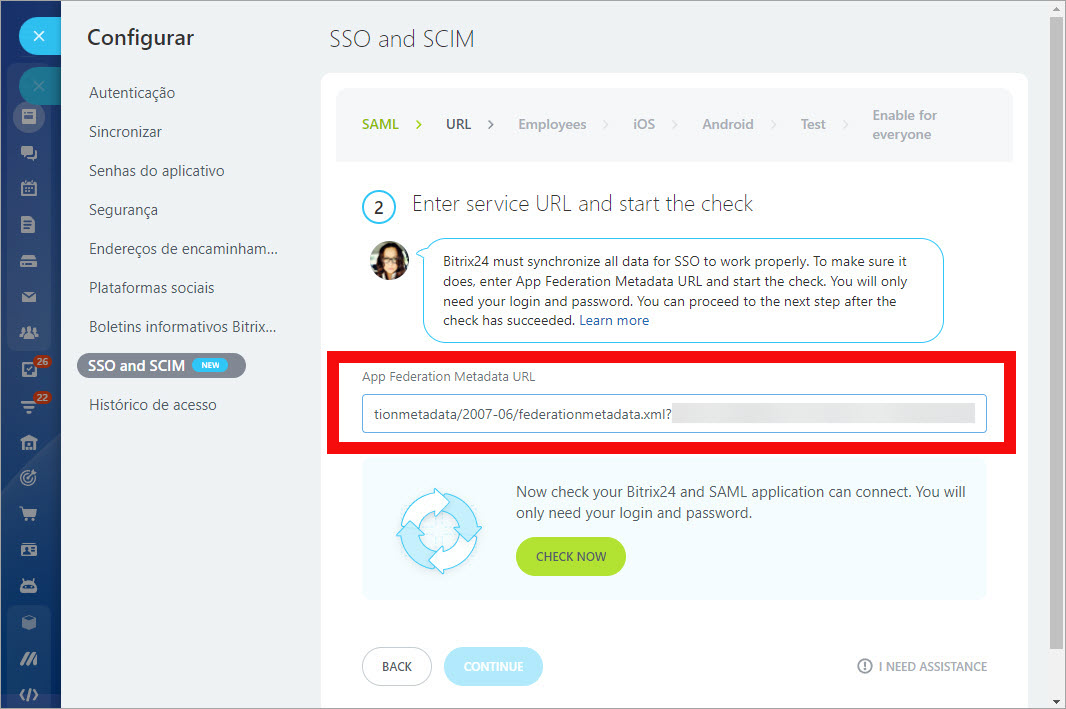

Inserir a URL do serviço e executar a validação

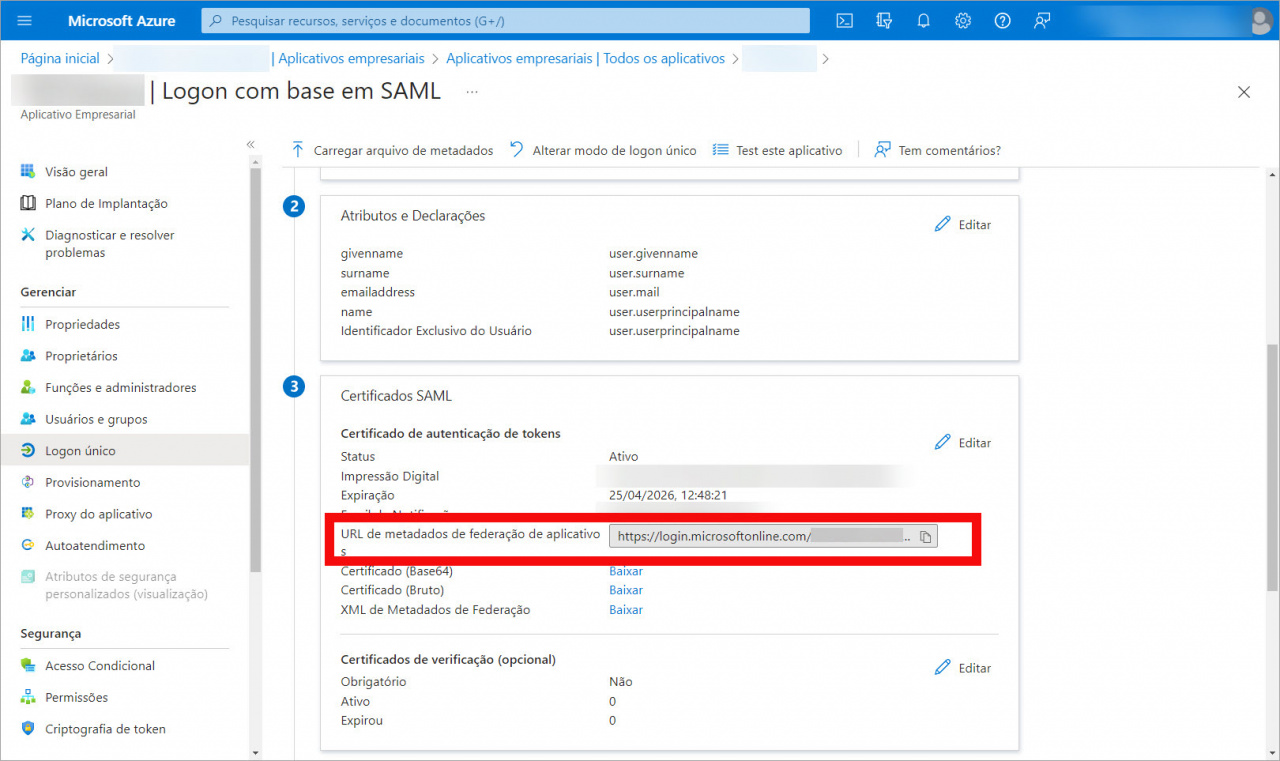

No lado de Microsoft Azure, copie o campo URL de metadados de federação de aplicativos.

Digite URL de metadados da federação de aplicativos (App Federation Metadata URL) para que a MASTERSOFTWARE sincronize todos os dados para o SSO funcionar corretamente e clique no botão Verificar agora (Check now).

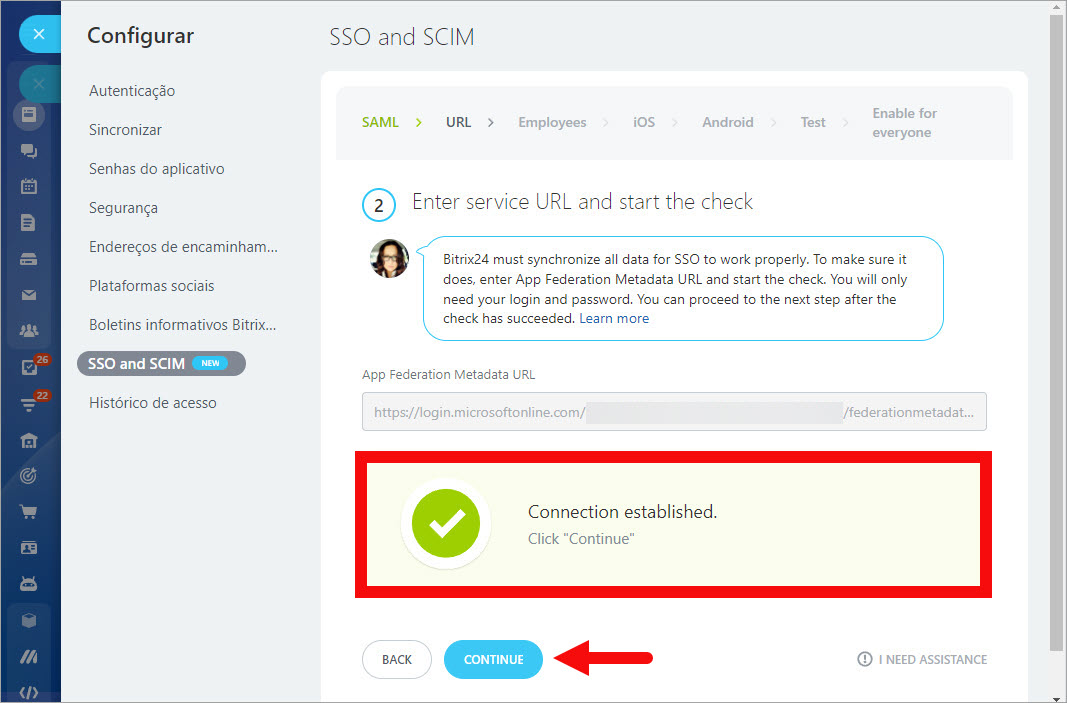

Você verá a mensagem Conexão estabelecida (Connection established). Se configurar SSO e SCIM no modo anônimo ou em um navegador diferente, precisará entrar no Microsoft Azure novamente.

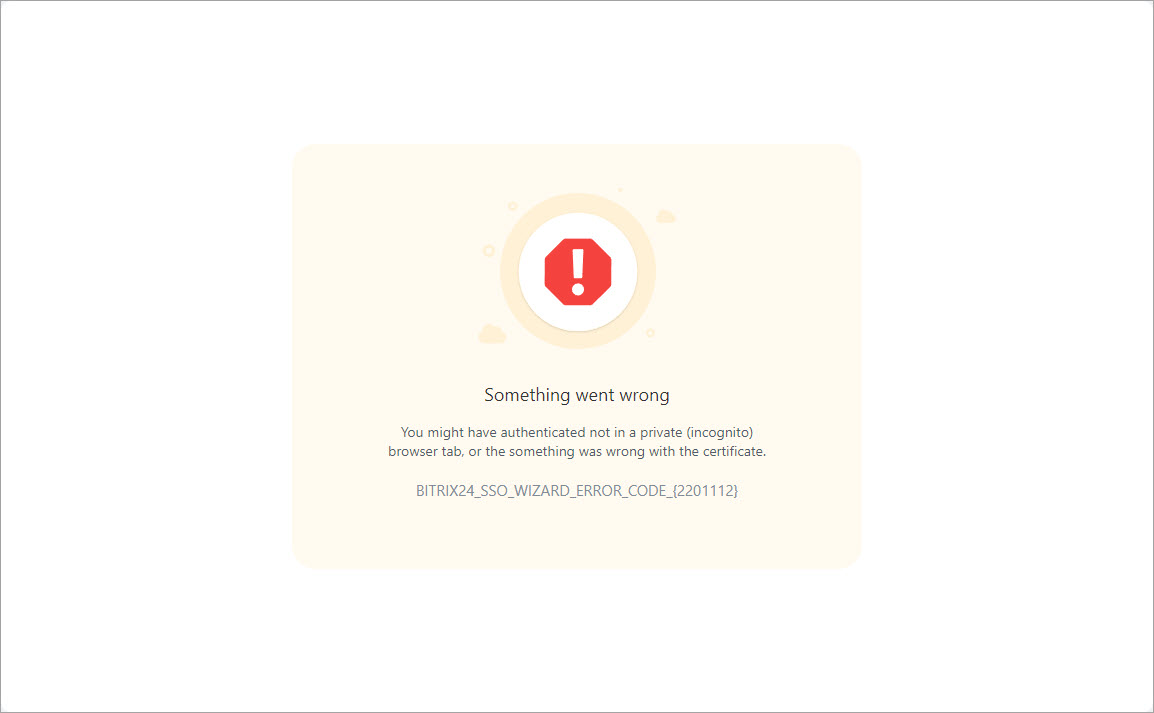

Possíveis ERROS: Não é possível fazer login

Se você receber esse erro durante a verificação, certifique-se de ter adicionado a si mesmo como um usuário do aplicativo na seção Atribuir Utilizadores e grupos.

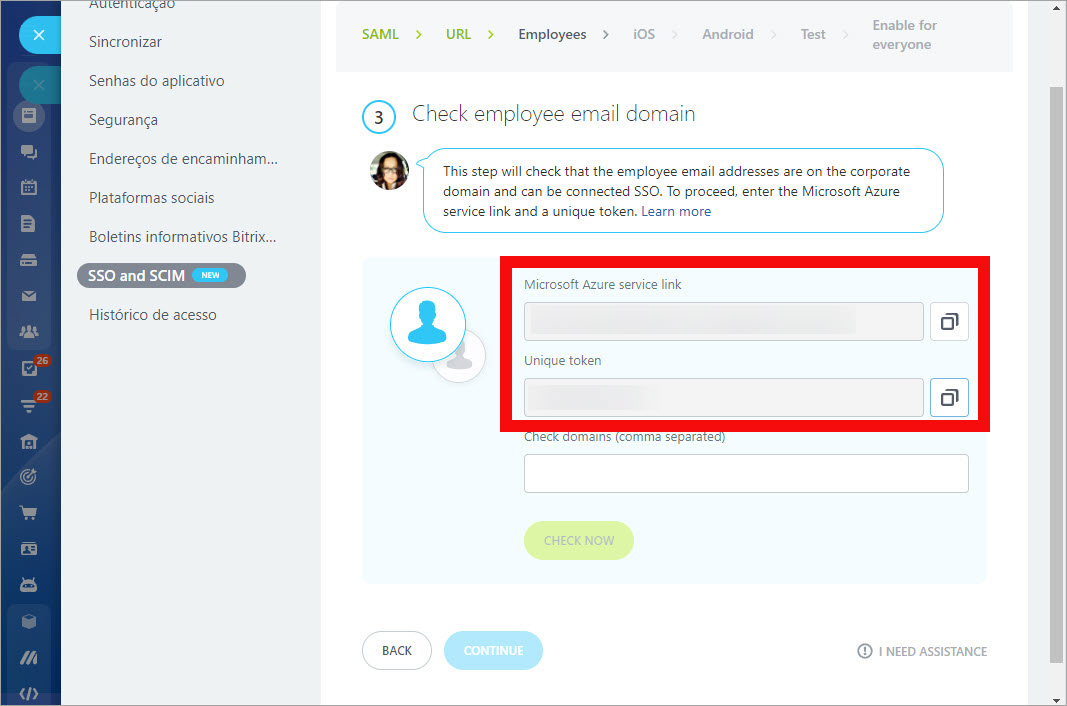

Validar domínio de e-mail dos funcionários

Configure a sincronização dos usuários de Microsoft Azure. Copie Link de serviço do Microsoft Azure (Microsoft Azure service link) e Token único (Unique token).

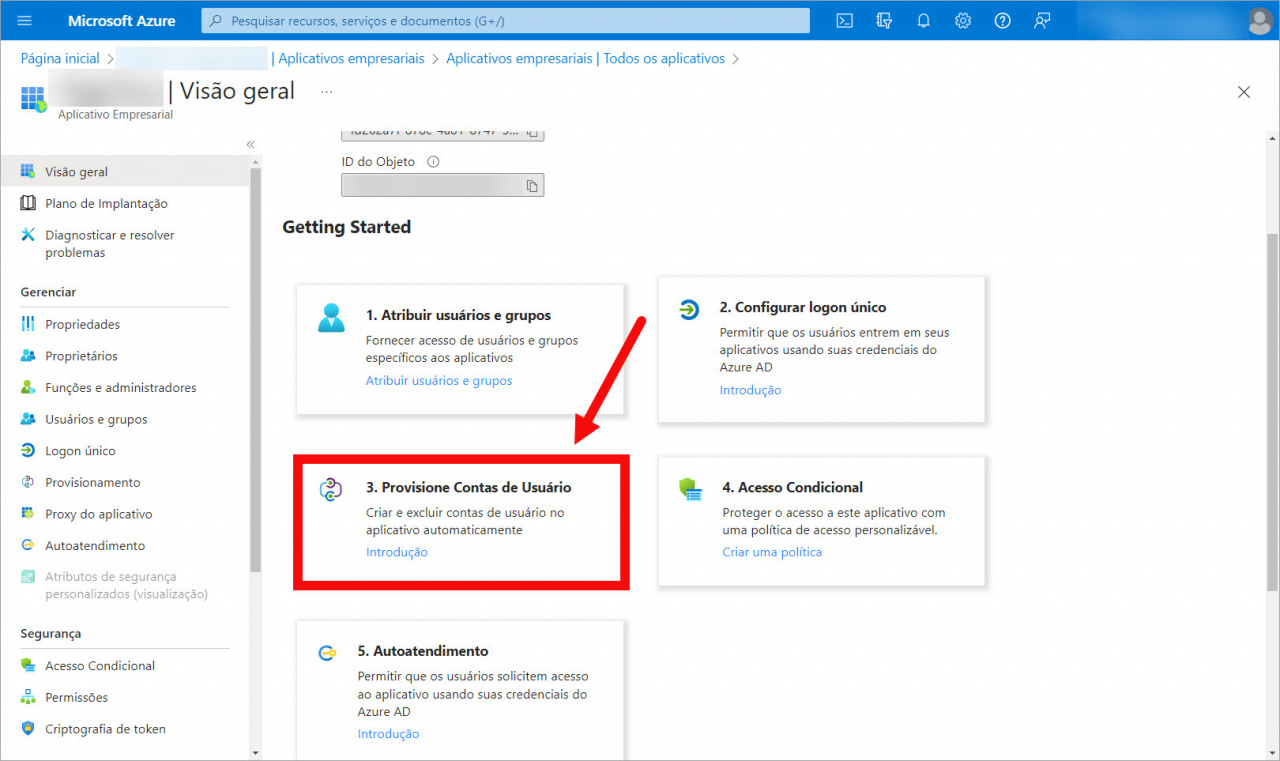

No aplicativo, abra a seção Provisione Contas de Usuário.

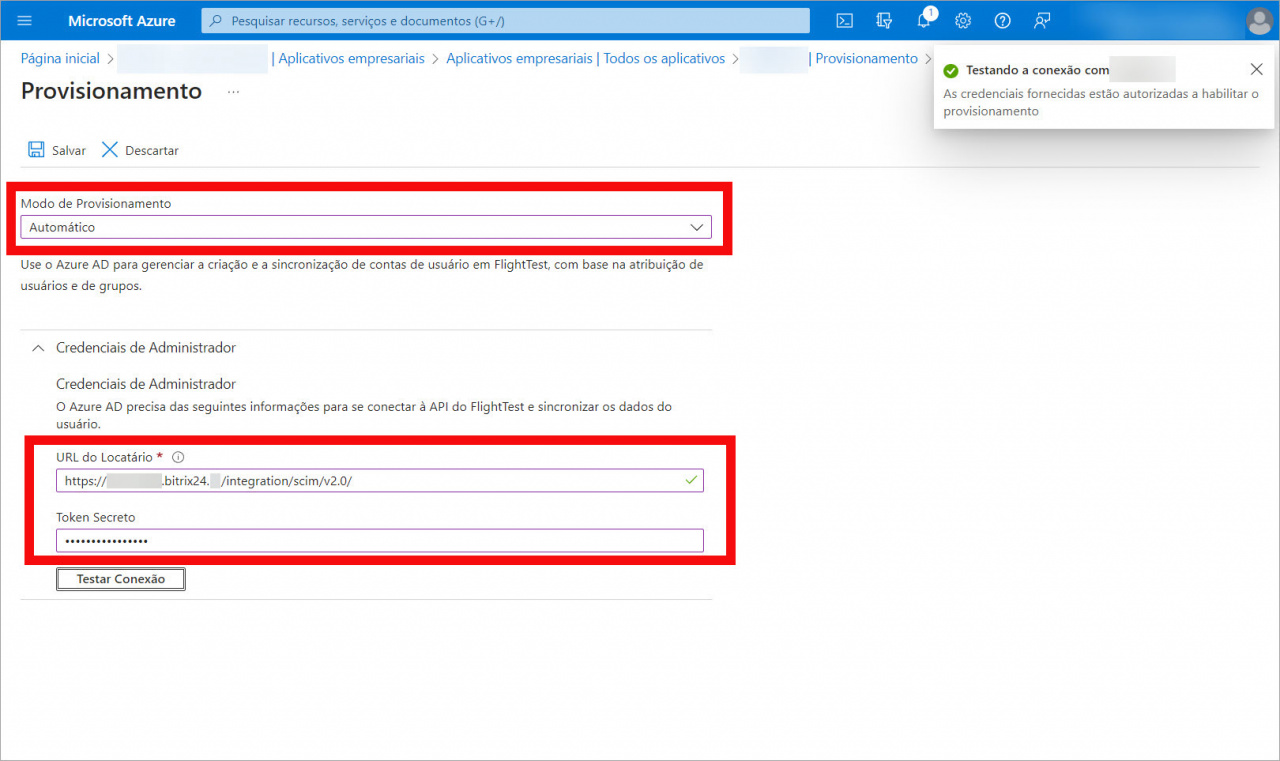

Escolha Modo de provisionamento – Automático e digite Credenciais de administrador.

Para os campos URL do Locatário e Token Secreto, use os dados da MASTERSOFTWARE.

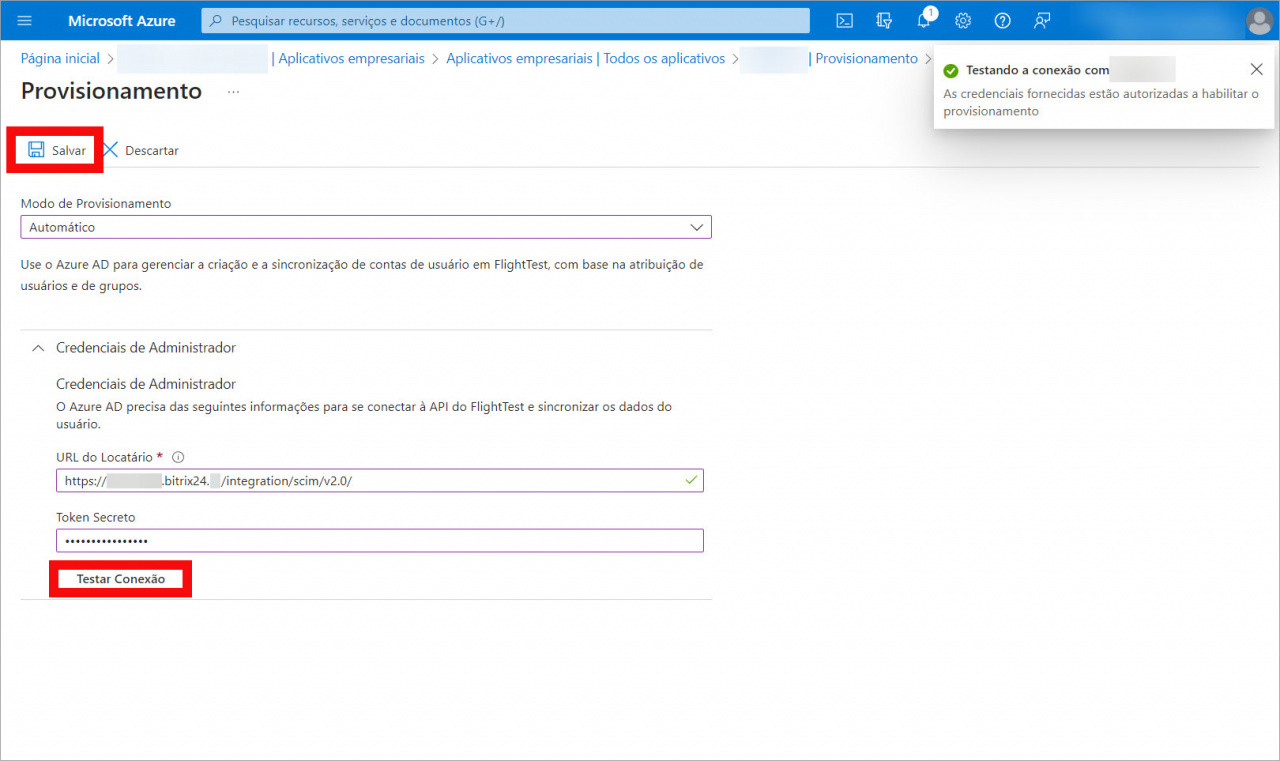

Em seguida, clique em Testar Conexão e Salvar.

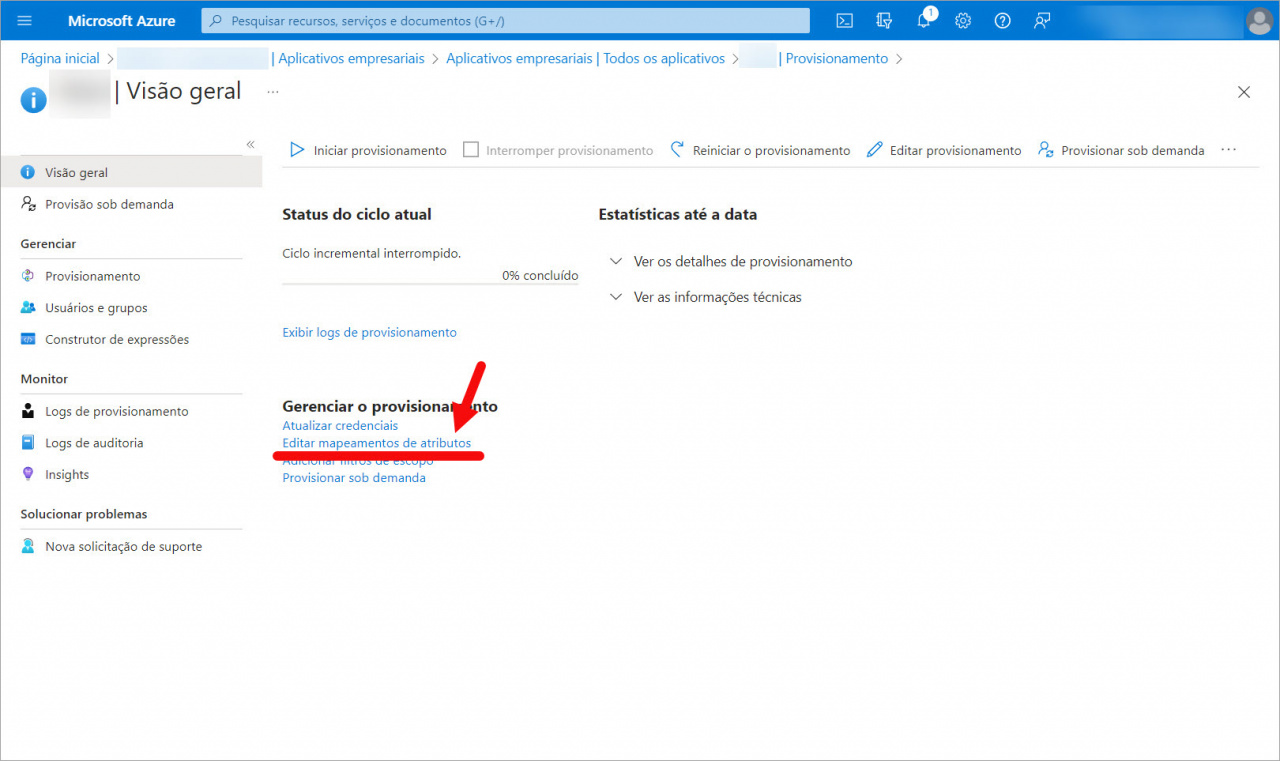

No bloco Provisione Contas de Usuário, abra a seção Editar mapeamentos de atributos.

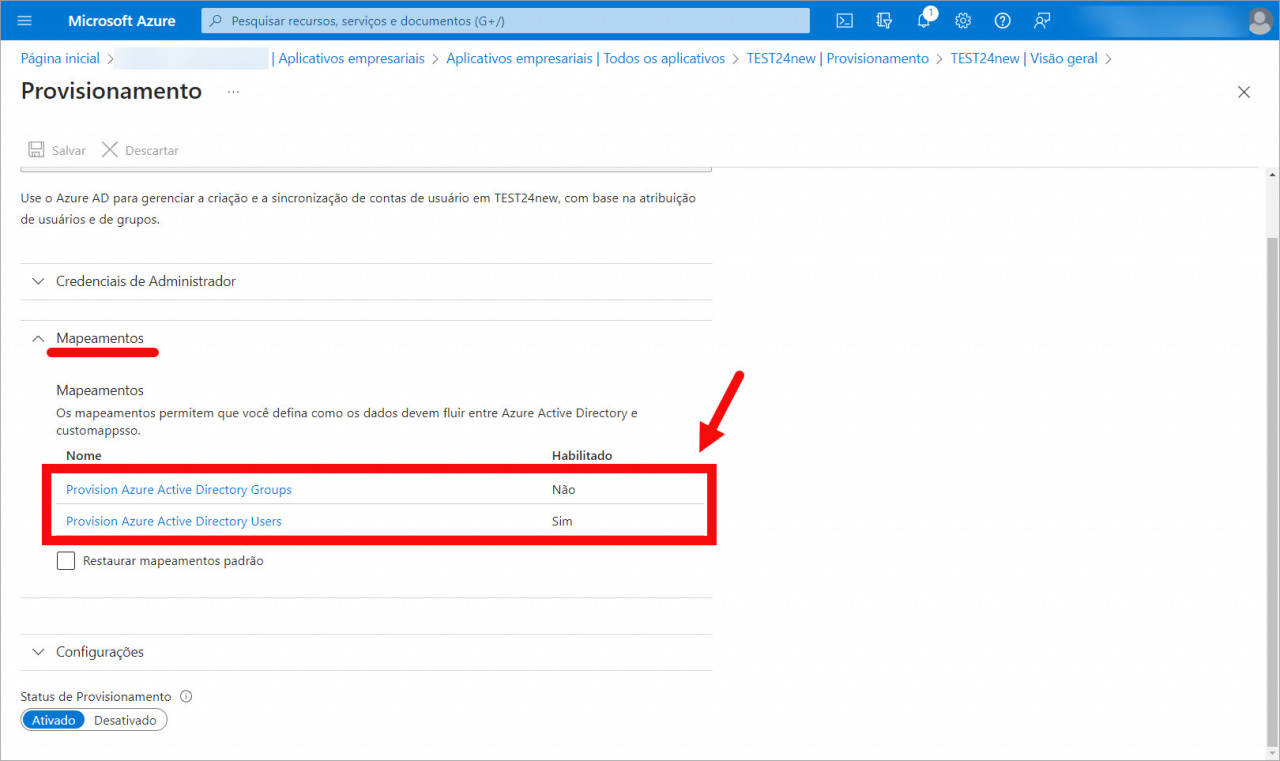

Na seção Mapeamentos, desabilite a sincronização de grupos e configure a sincronização de usuários.

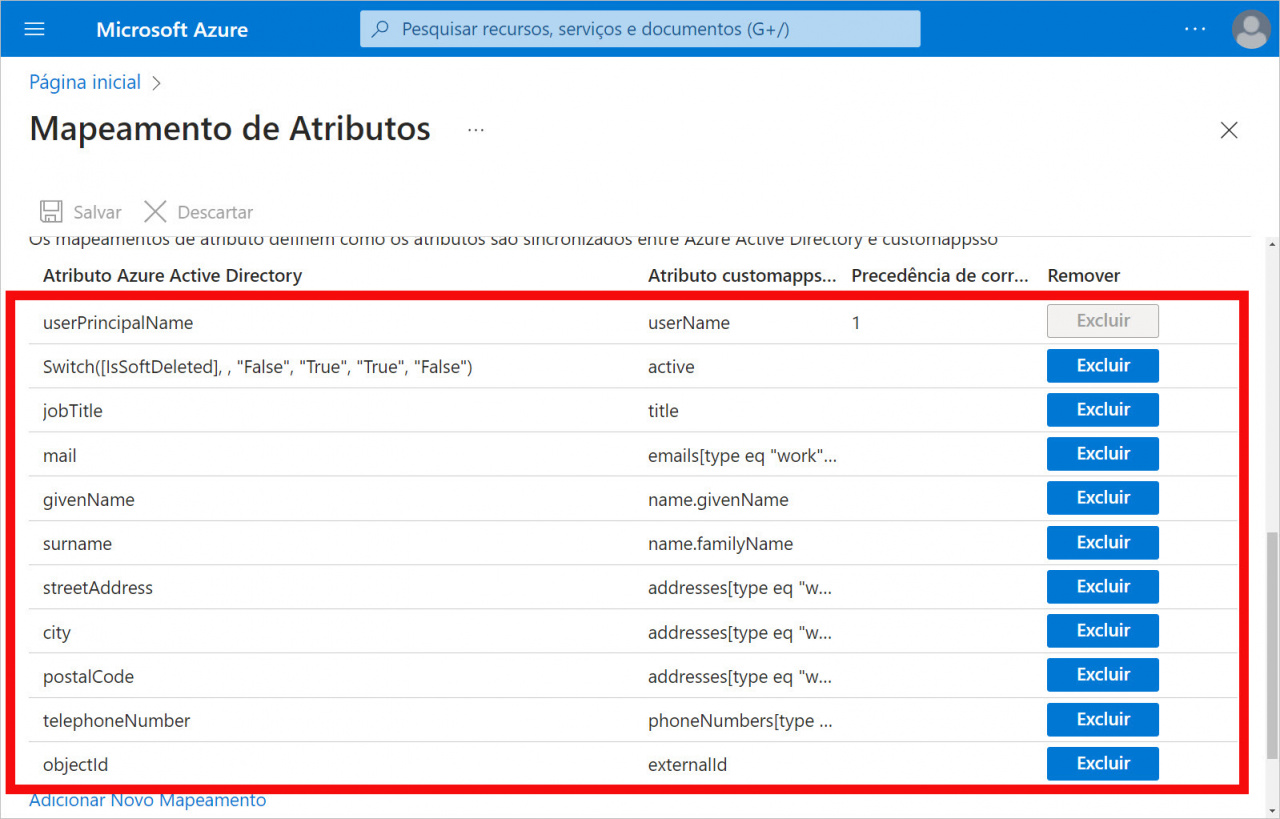

Na configuração de usuários, remova os campos desnecessários e deixe o seguinte:

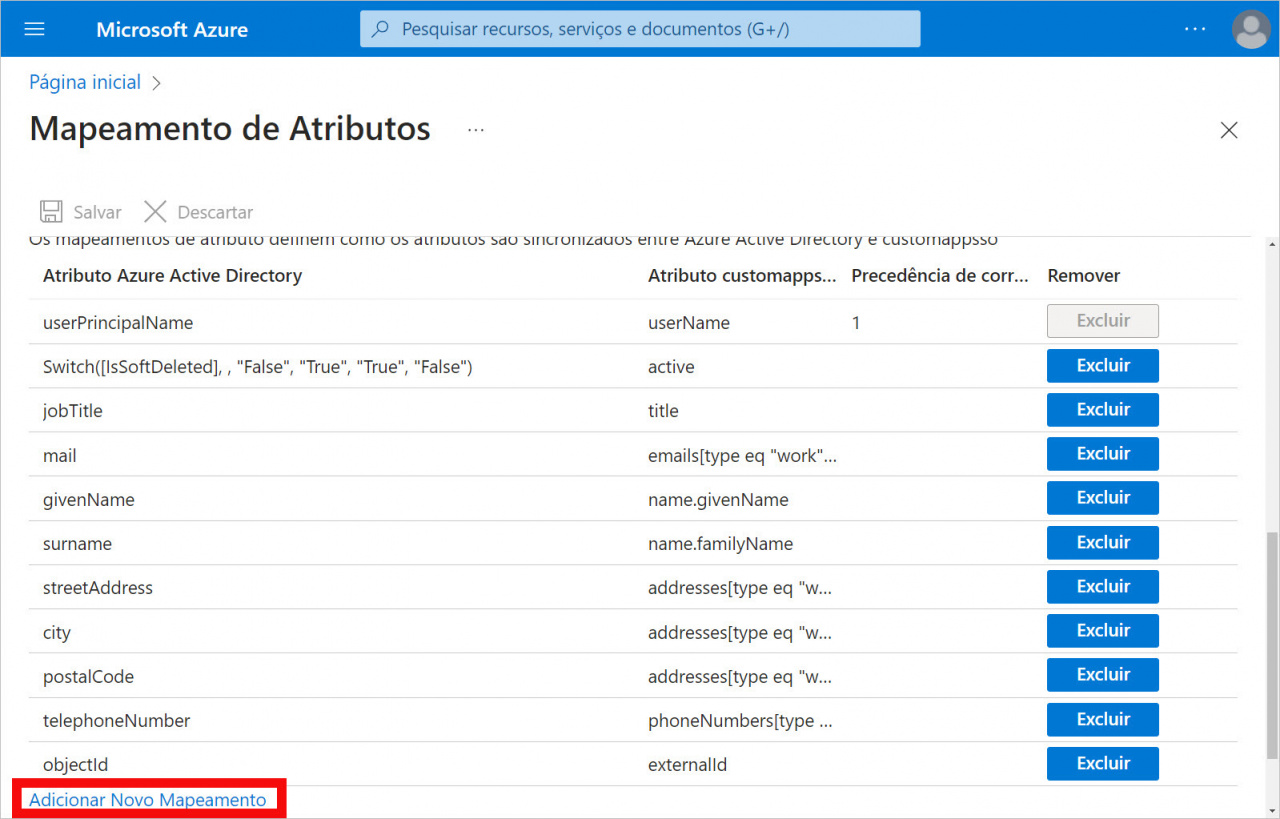

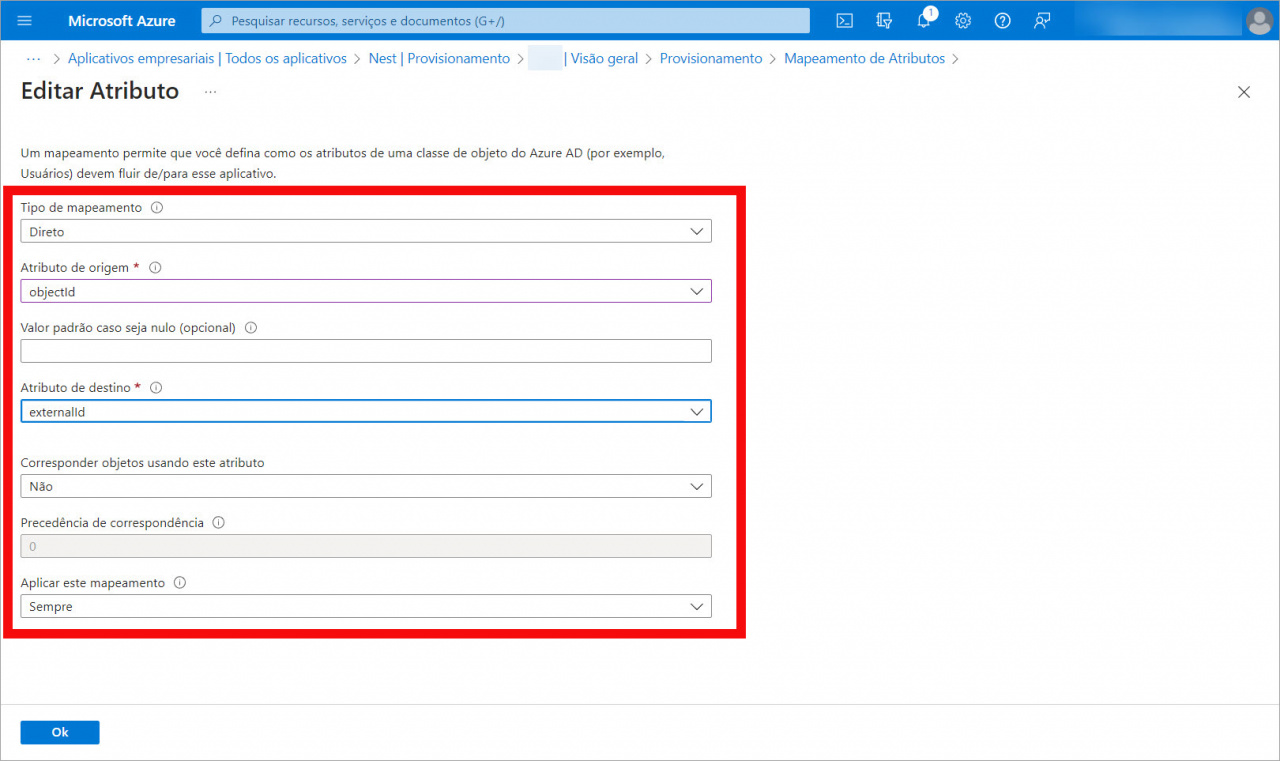

Clique em Adicionar Novo Mapeamento e adicione o campo objectId.

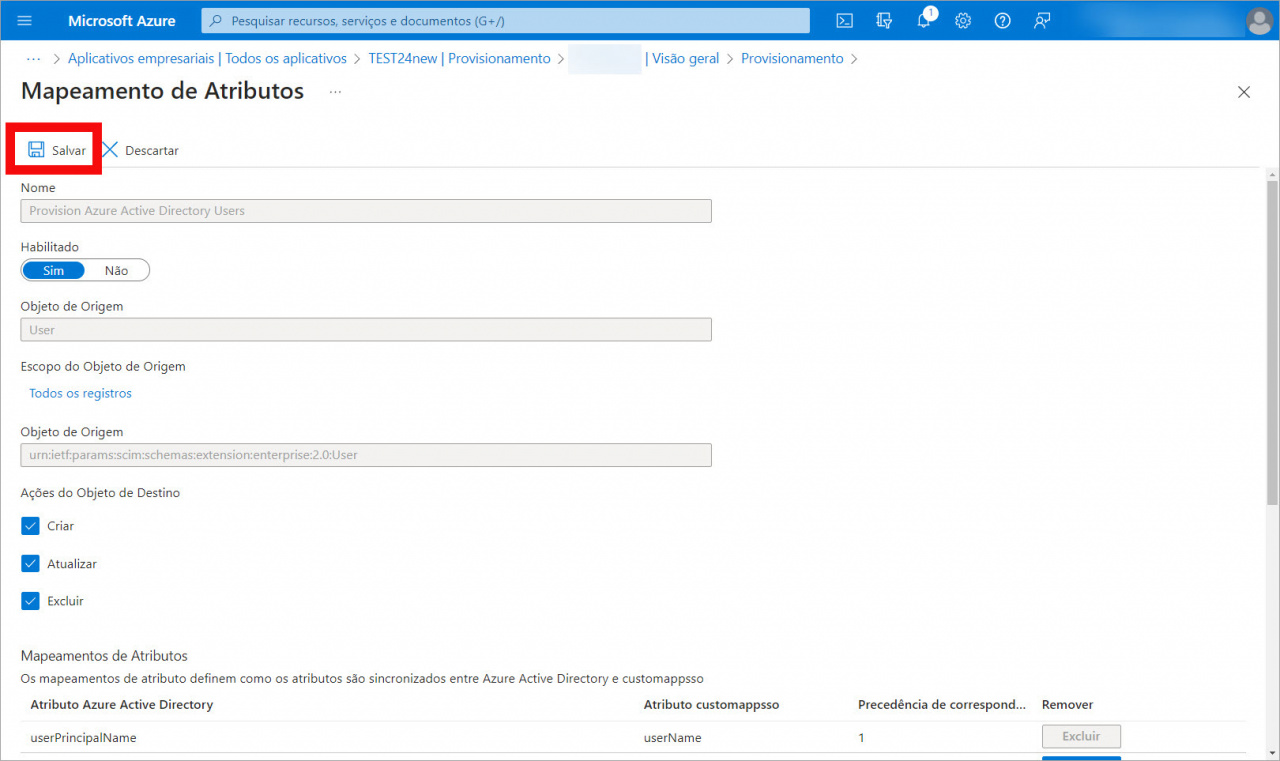

Salve as alterações.

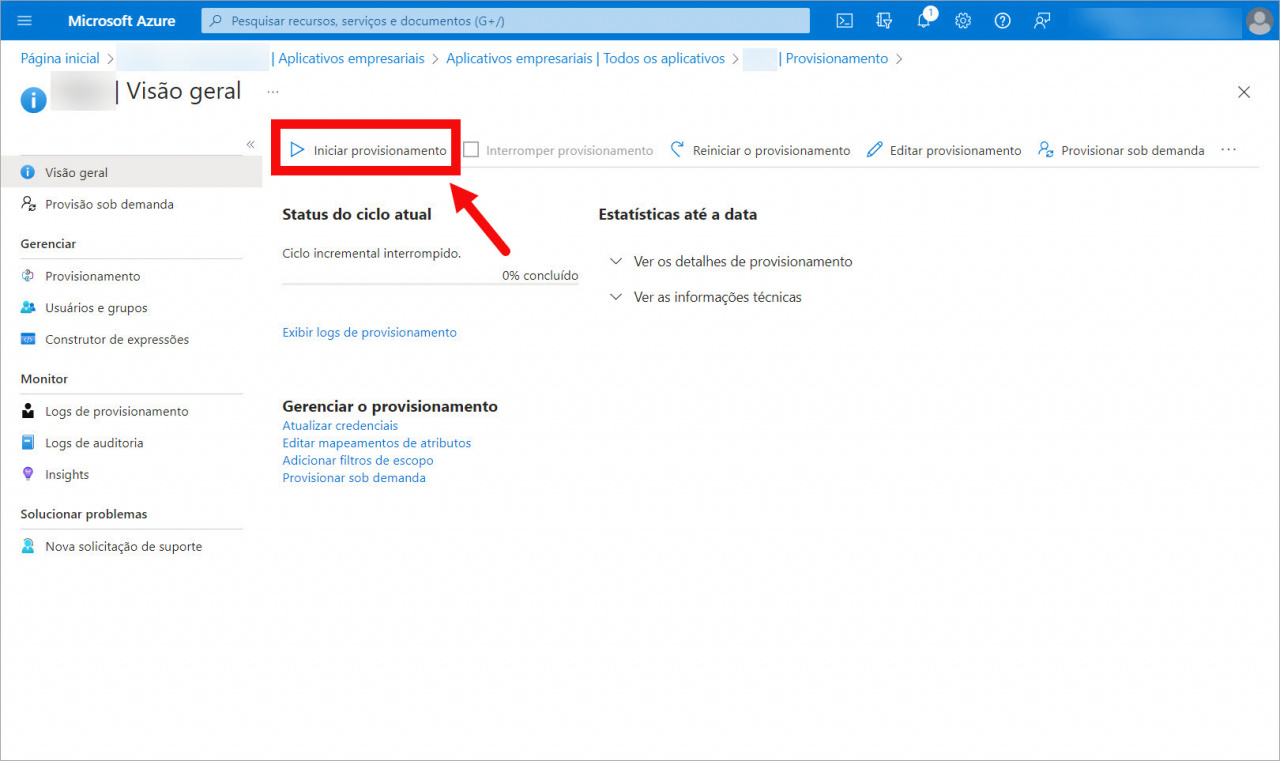

Retorne à seção Provisione contas de usuário e clique no botão Iniciar provisionamento para habilitar a sincronização e adicionar automaticamente novos usuários à conta.

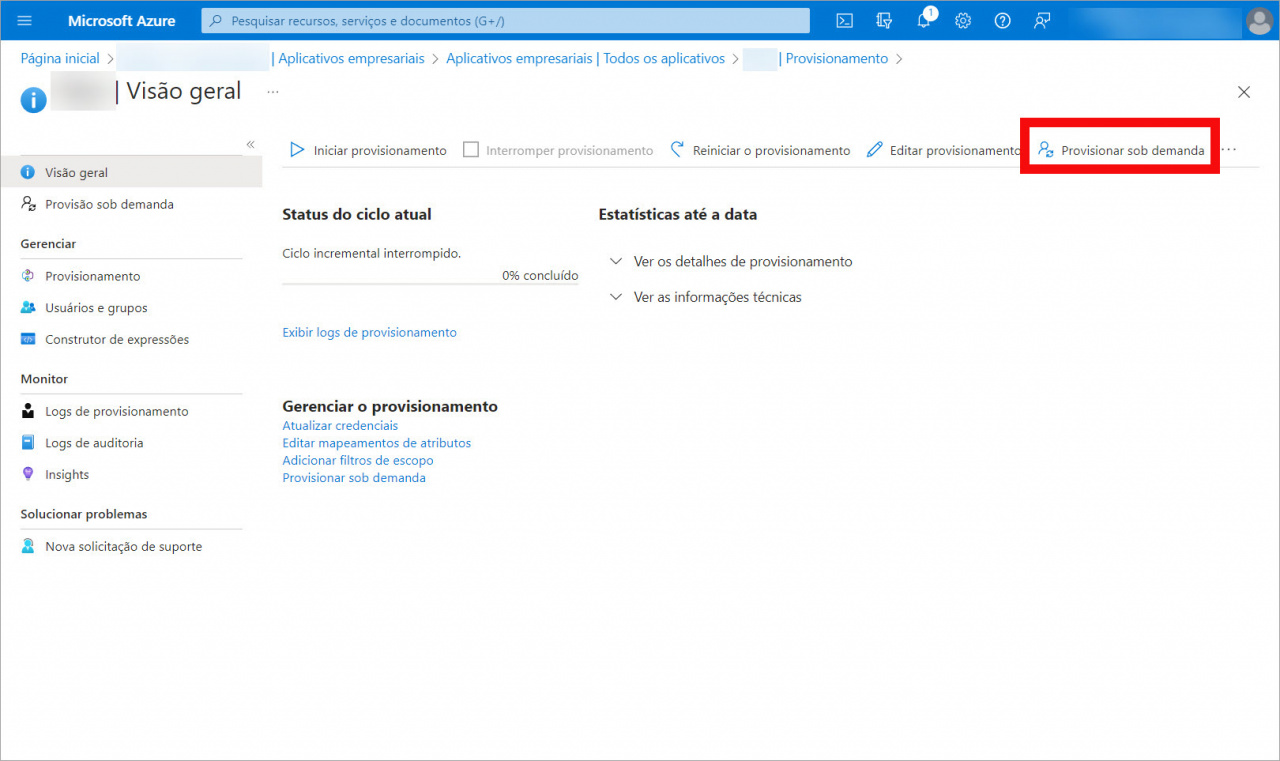

Microsoft Azure sincroniza novos usuários a cada 40 minutos. Se você precisar adicionar um novo usuário à conta com urgência, clique em Provisionar sob demanda e selecione o usuário.

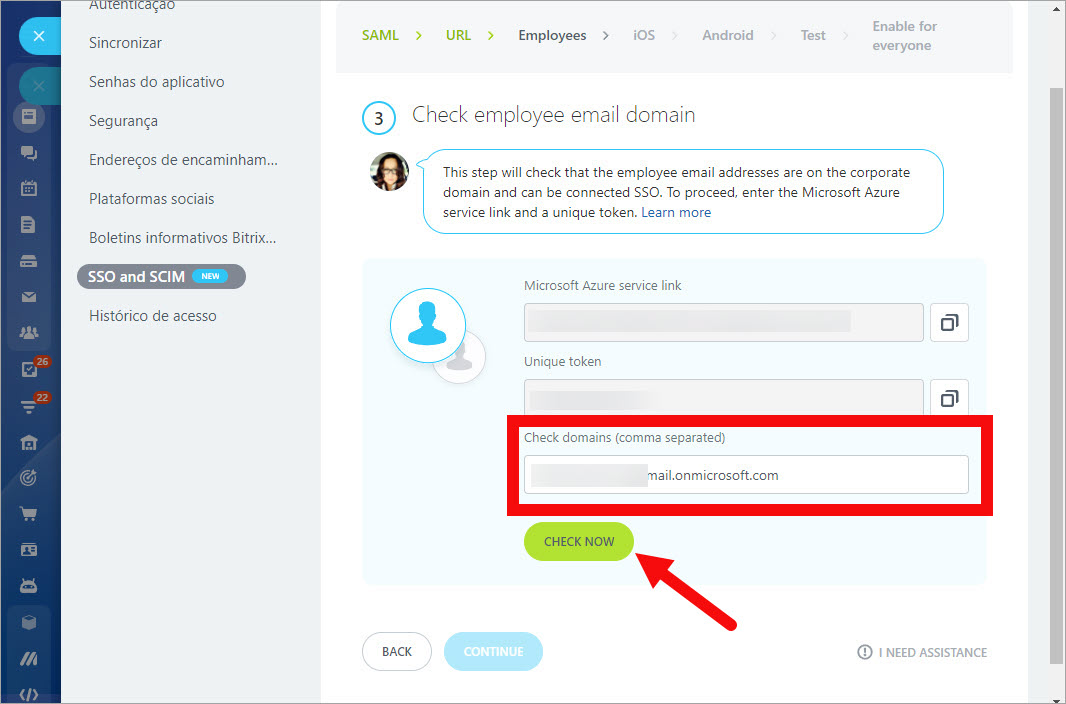

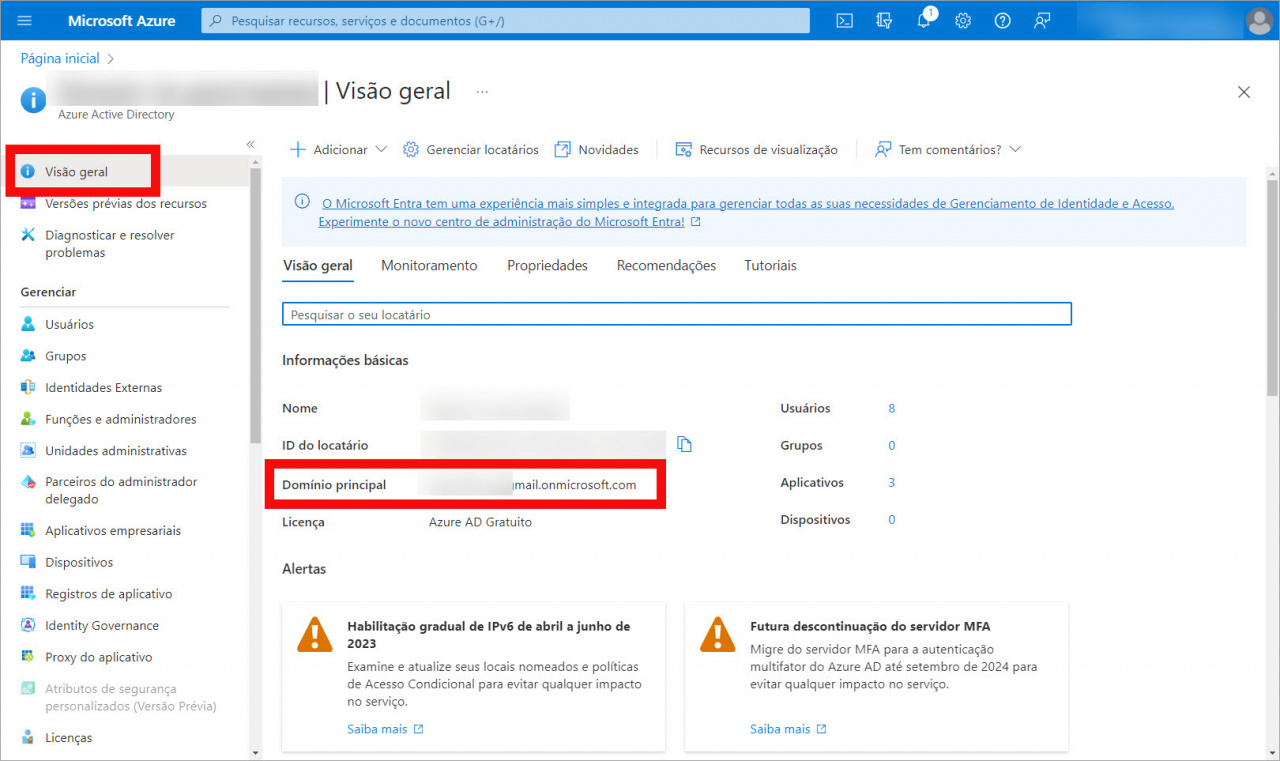

Volte para MASTERSOFTWARE, digite Domínios para verificar e inicie a verificação.

Os domínios devem ser corporativos e os funcionários devem estar vinculados a eles. Você pode ver o domínio principal em Microsoft Azure na página principal do serviço. Se o e-mail de alguns funcionários não estiver no domínio corporativo, esses usuários não poderão fazer login na conta depois que o logon único estiver ativado.

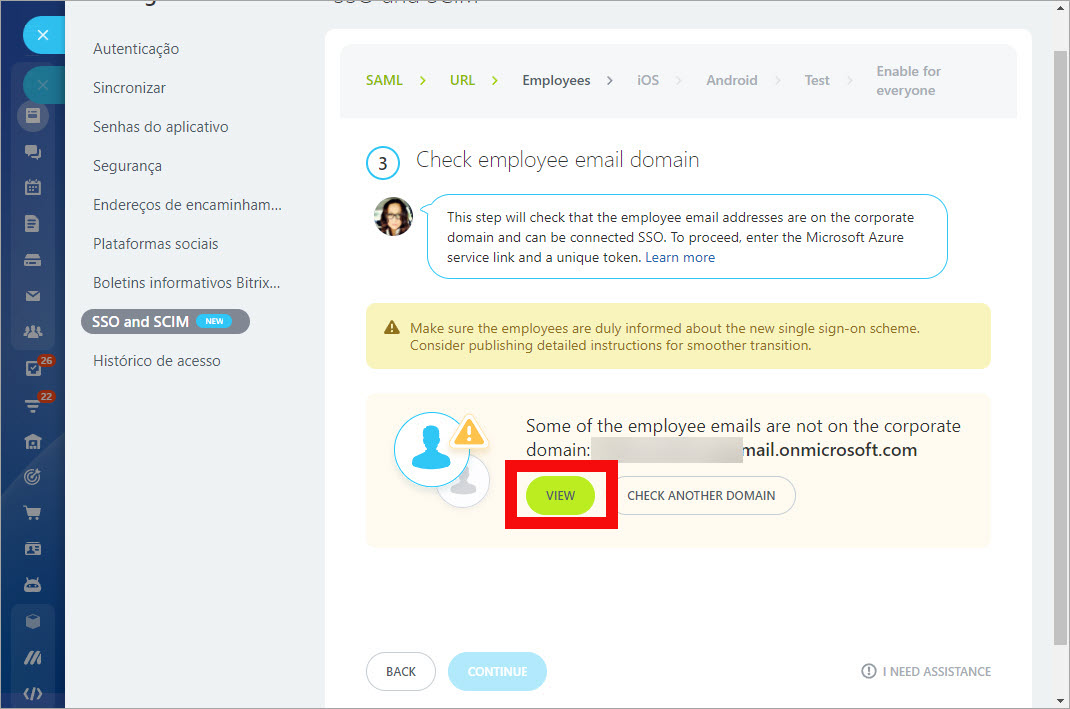

Você pode ver uma notificação de que alguns funcionários têm e-mails que não pertencem ao domínio corporativo. Nesse caso, você precisa informar os funcionários com antecedência sobre o novo sistema de logon único e informá-los de que precisam alterar o e-mail no perfil ou corrigi-lo manualmente. Para isso, clique no botão Visualizar (View).

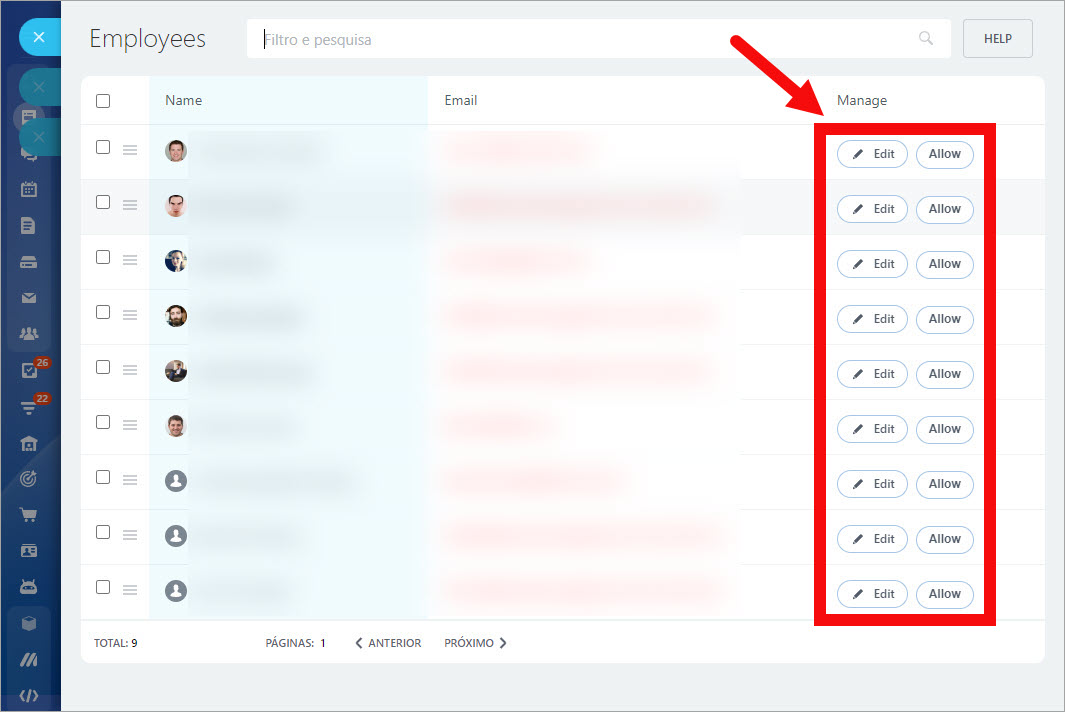

Você verá a lista de todos os funcionários que precisam corrigir seus e-mails. Clique em Editar (Edit) para abrir o perfil e editar o e-mail. Clique em Permitir (Allow) se você tiver certeza de que esse funcionário não trabalha mais com você e não precisa acessar a conta.

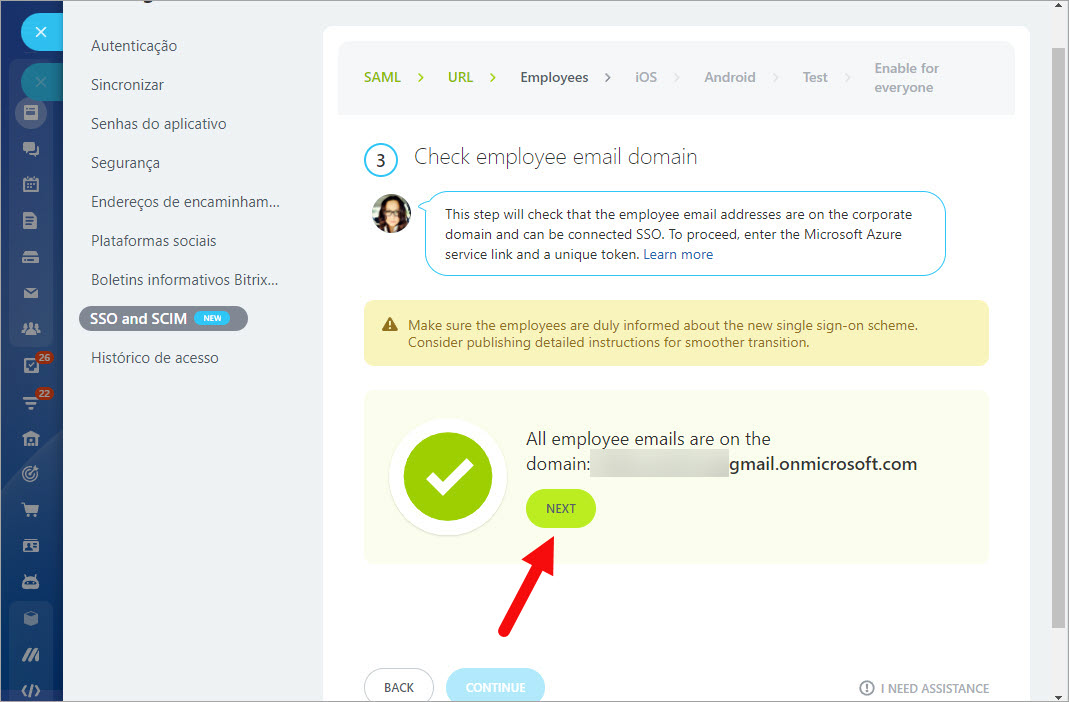

Depois disso, você verá uma mensagem informando que o e-mail de todos os funcionários está no domínio, clique em Próximo (Next).

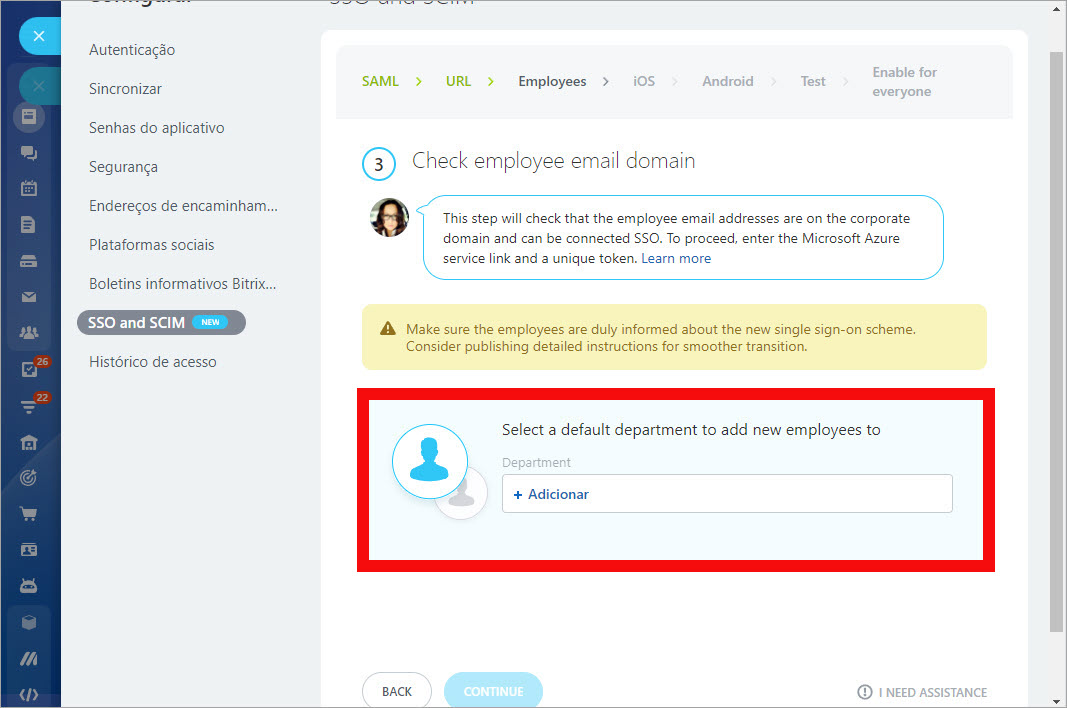

Selecione um departamento para adicionar novos funcionários ao criar novos perfis em Microsoft Azure.

Configurar plataformas móveis: iOS e Android

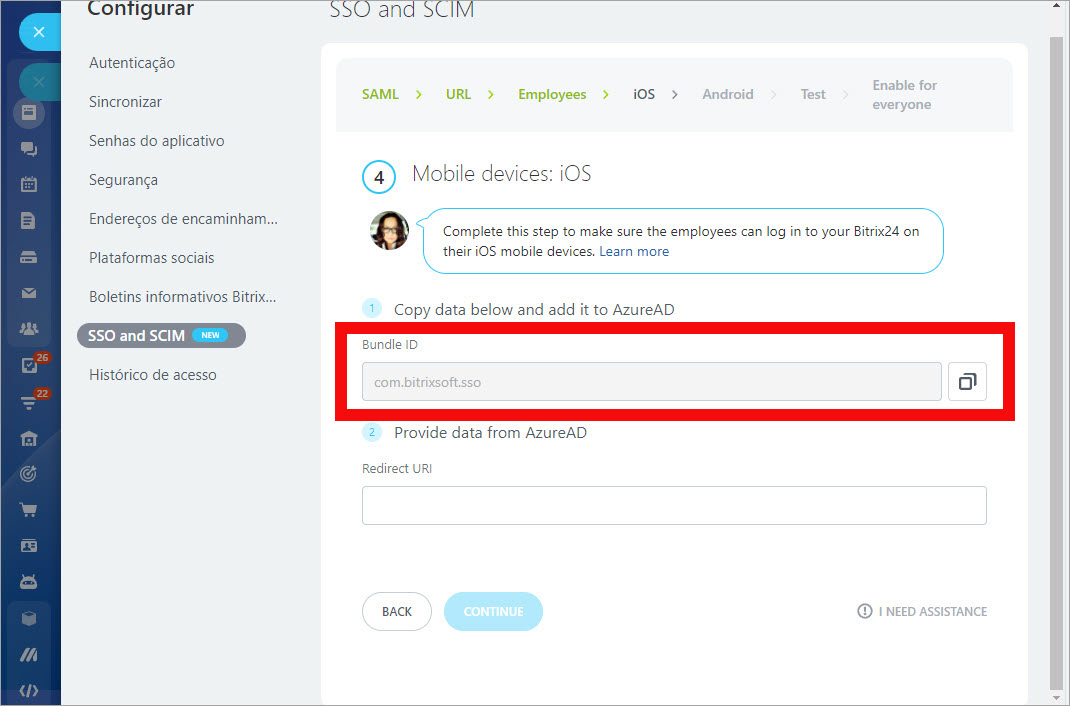

Nesta etapa, você precisa configurar a capacidade de fazer login na MASTERSOFTWARE por meio do aplicativo móvel. Primeiro, copie o campo Bundle ID.

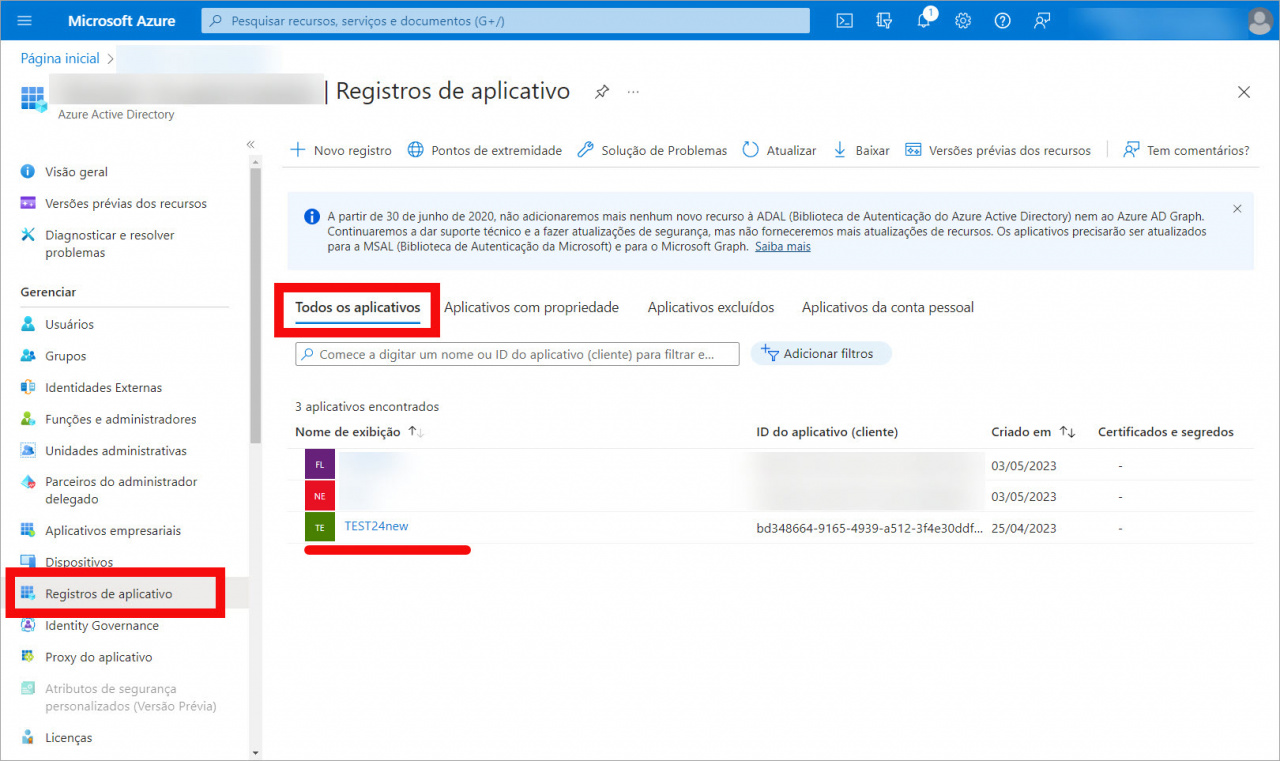

Volte para Microsoft Azure, vá para Registros de aplicativo > Todos os aplicativos e abra seu aplicativo.

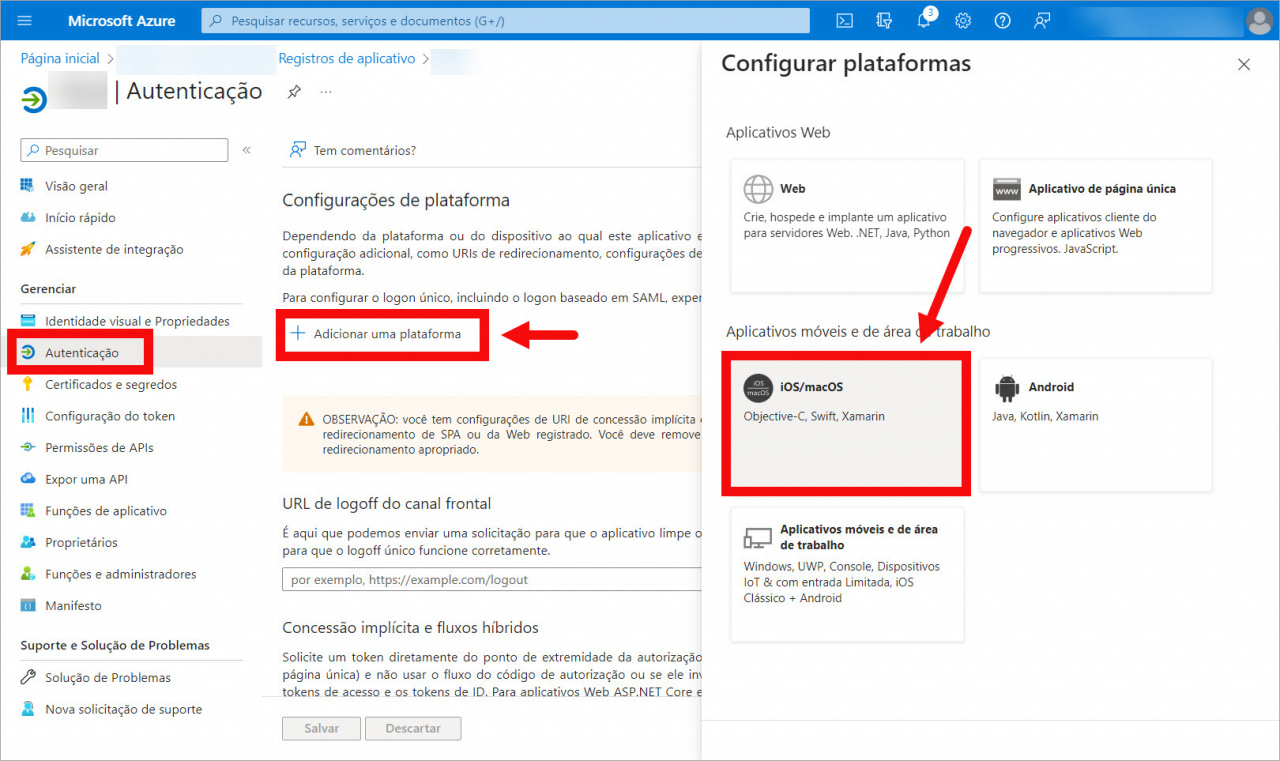

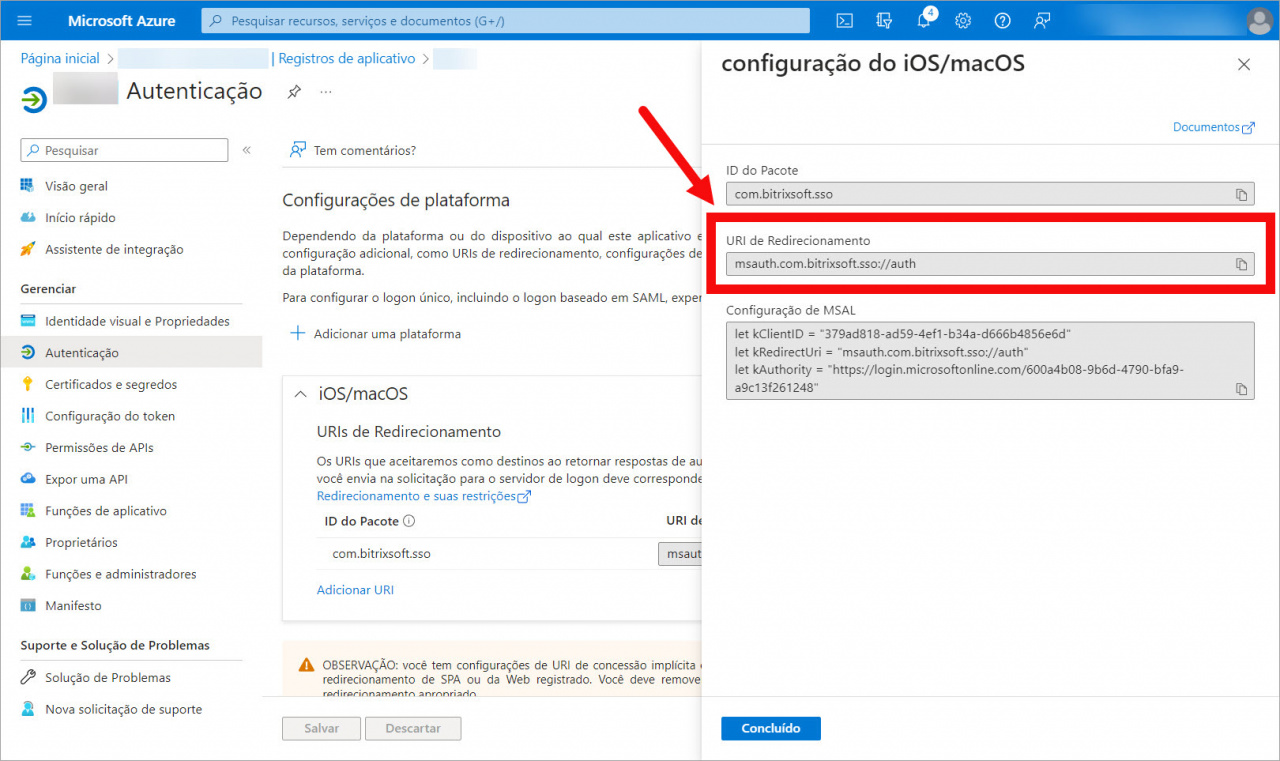

Vá para Autenticação > clique em Adicionar uma plataforma > escolha iOS/macOS.

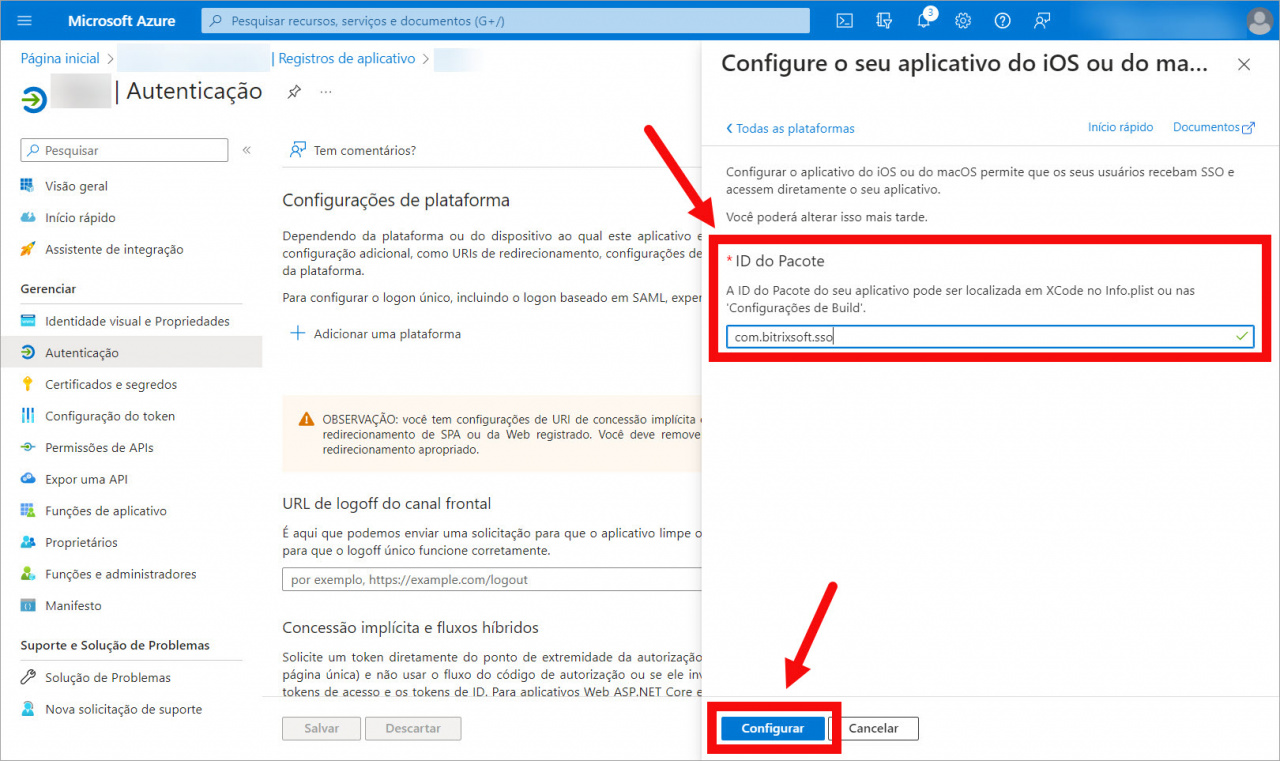

Preencha o campo ID do Pacote e clique em Configurar.

Em seguida, copie URI de redirecionamento.

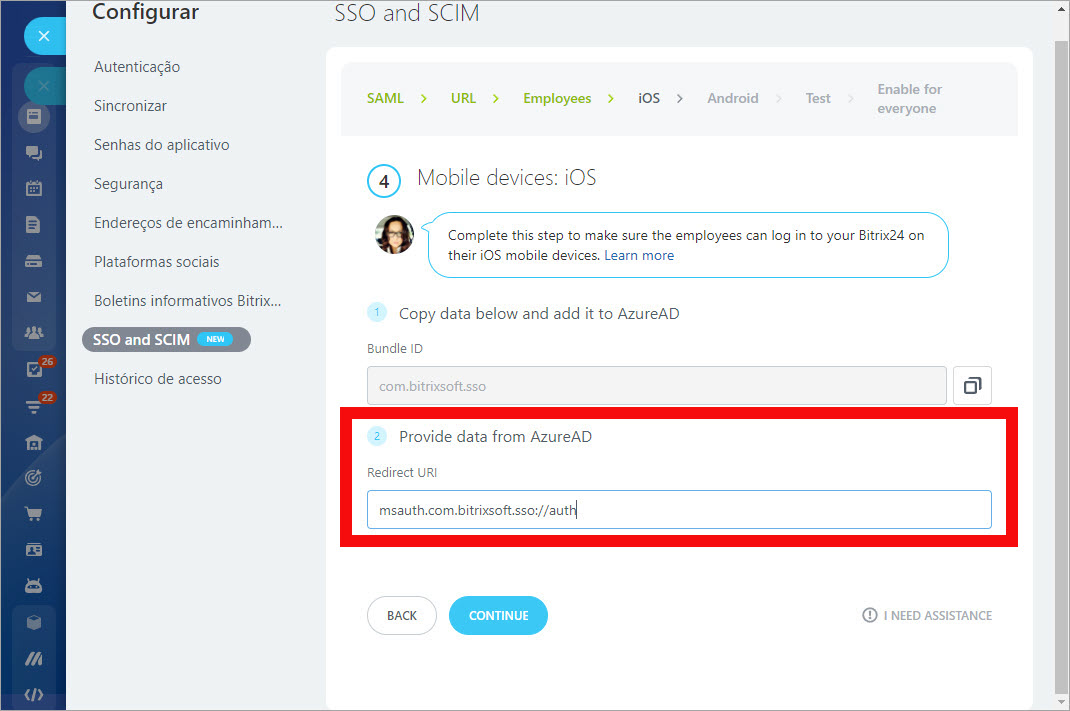

Volte para o MASTERSOFTWARE, preencha o campo URI de redirecionamento (Redirect URI) e clique em Continuar (Continue).

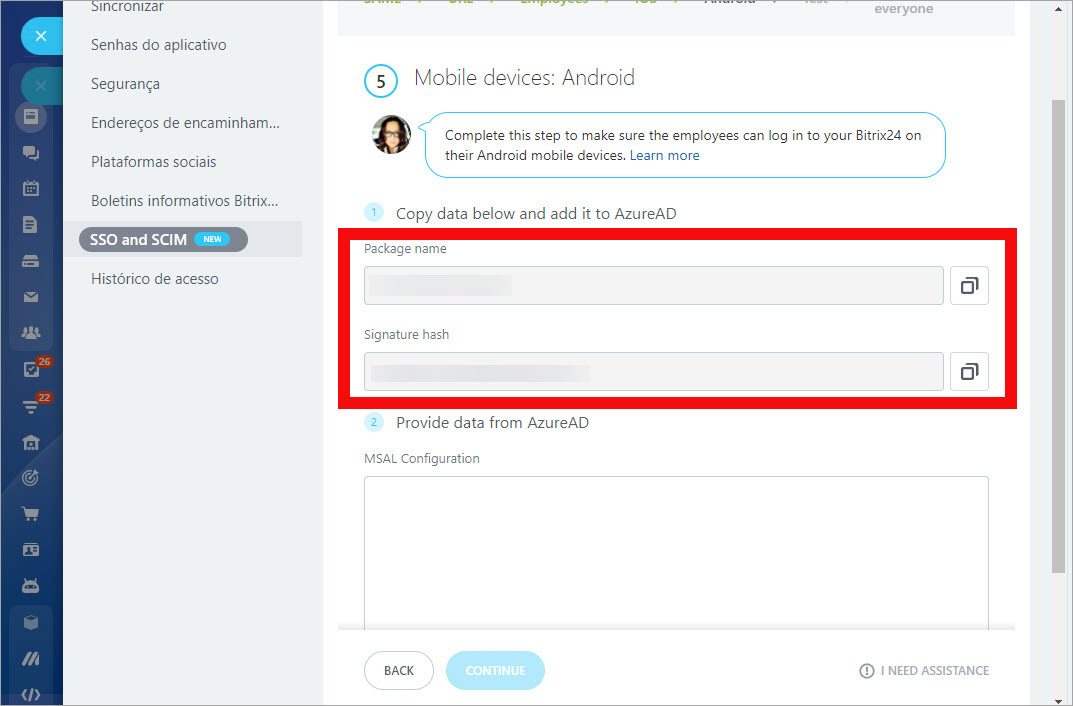

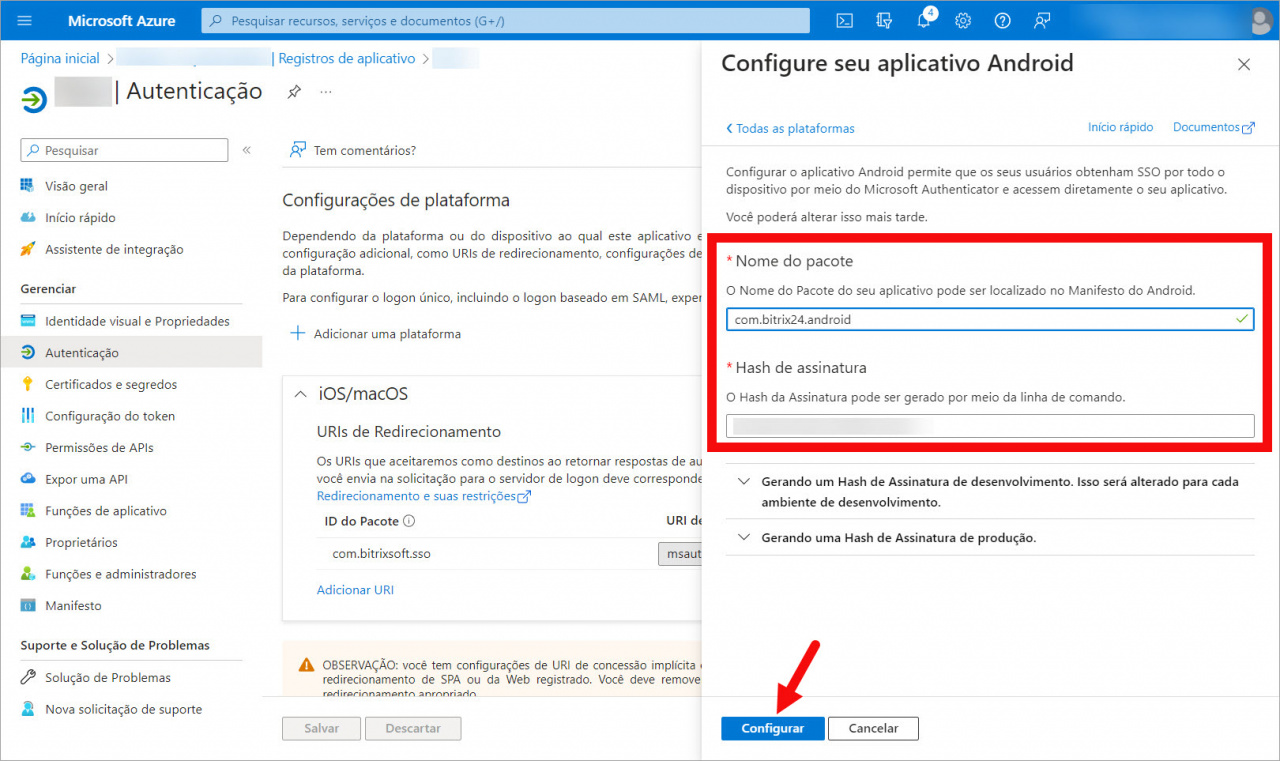

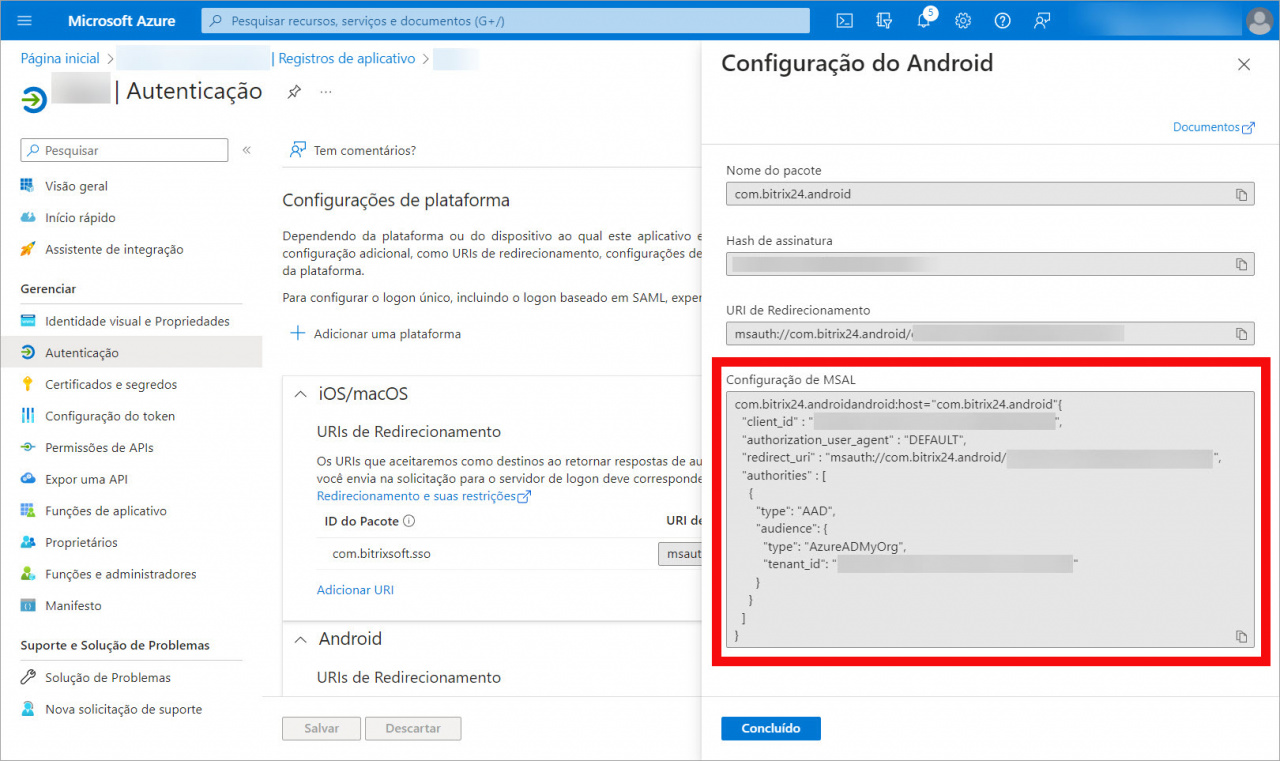

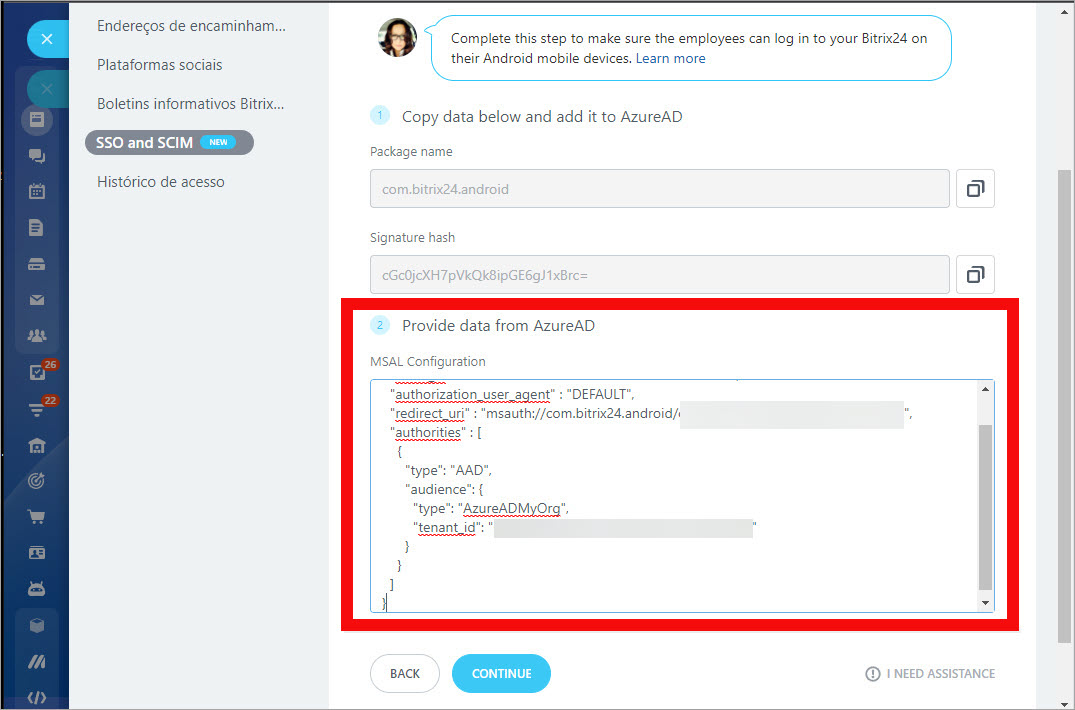

Copie os campos Nome do pacote (Package name) e Hash de assinatura (Signature hash). Abra o Microsoft Azure e repita as etapas para configurar o aplicativo Android.

Preencha os campos Nome do pacote e Hash de assinatura com dados do Bitrix24 e clique em Configurar.

Copie o campo Configuração de MSAL.

Volte para o MASTERSOFTWARE e cole os dados do AzureAD no campo Configuração de MSAL (MSAL Configuration).

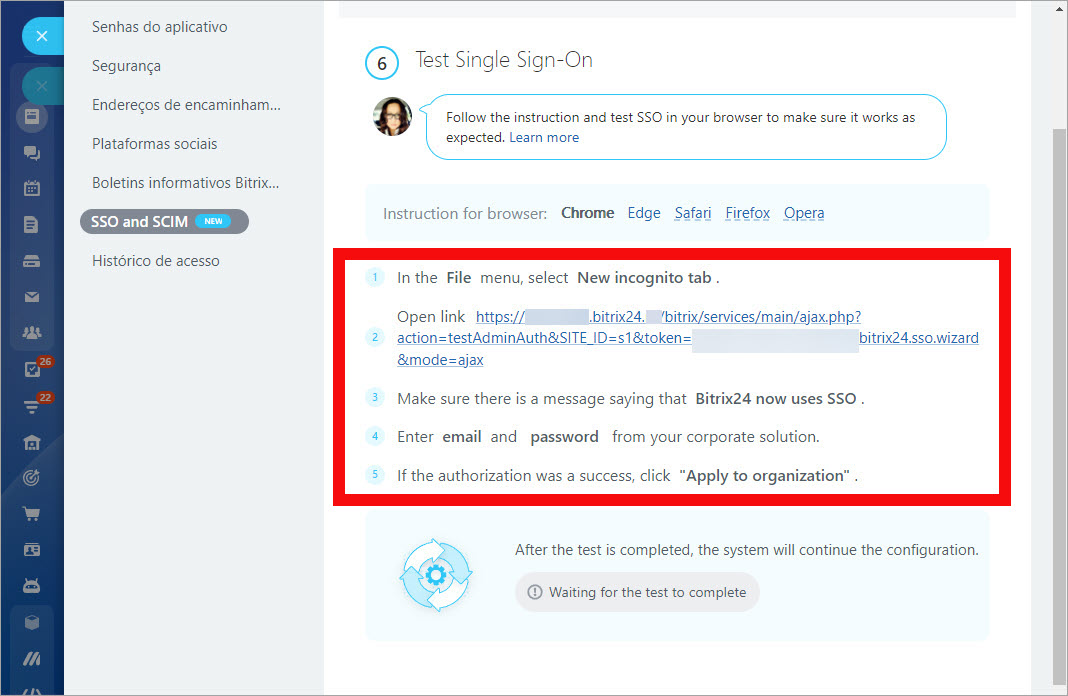

Testar o logon único e habilitá-lo para todos os funcionários

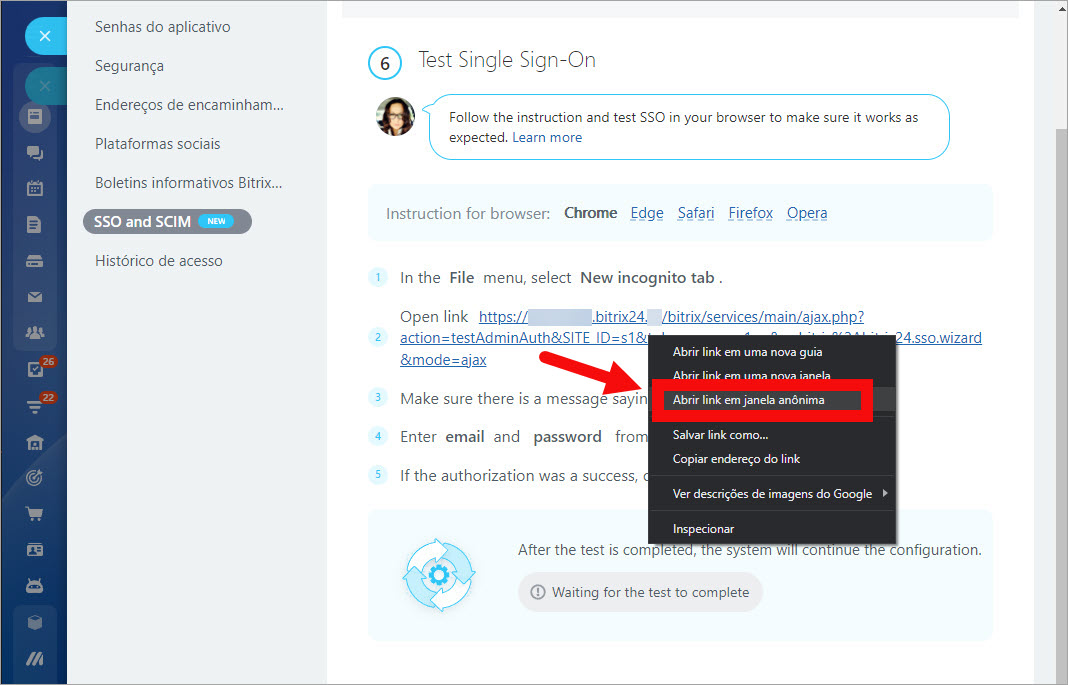

Para garantir que o logon único esteja funcionando corretamente, faça um autoteste em seu navegador de acordo com as instruções.

Primeiro, abra o link em uma janela anônima.

Se abrir o link em uma nova guia ou janela, verá um erro e não poderá passar no teste.

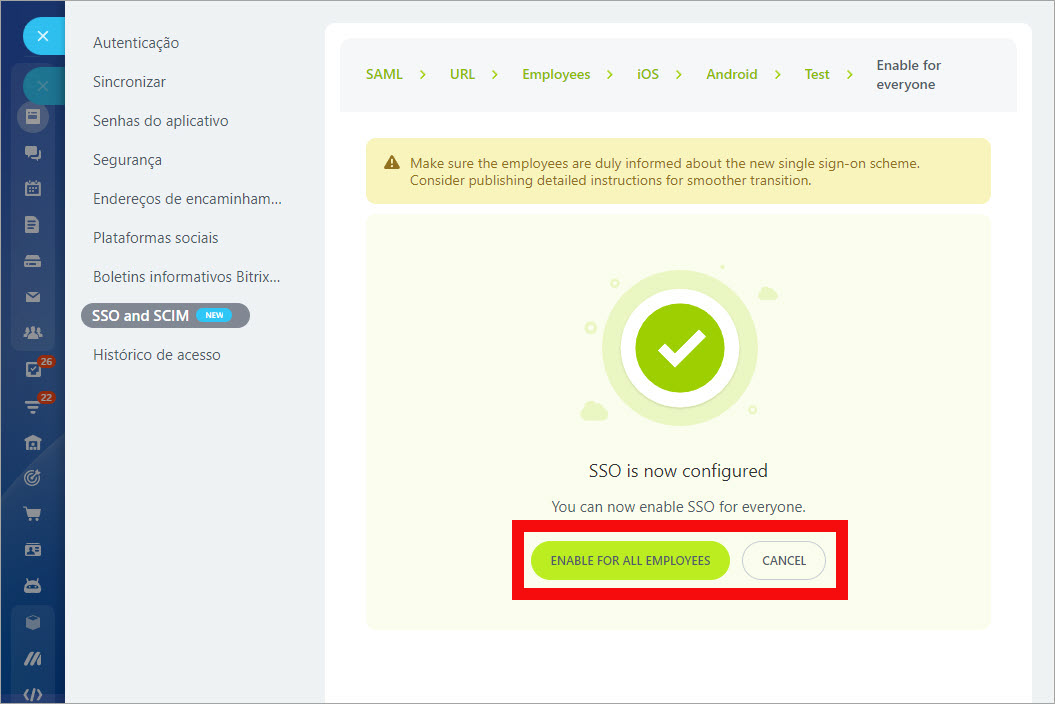

Note que a MASTERSOFTWARE foi migrada para SSO e faça login com os novos detalhes. Você verá uma mensagem informando que a autorização de teste foi bem-sucedida.

Depois disso, você pode ativar o logon único para todos os funcionários ou cancelar a configuração.

Antes de habilitar o logon único para todos os funcionários, certifique-se de informá-los sobre o novo sistema SSO. Envie instruções detalhadas por e-mail para que, assim que o SSO for ativado, todos os funcionários saibam como fazer login. Depois que o SSO estiver ativado, você não poderá desativá-lo sozinho. Então, se precisar desabilitar o SSO, recomendamos que entre em contato com o suporte técnico para obter assistência.